一种颠覆防守方防守规则的流量隐藏方法

安全工具

那么,在内网中能不能设计出一套方法,让两台主机之间没有连接,还可以交换数据,达到命令控制的目的?还真想出来了一个这样的框架。

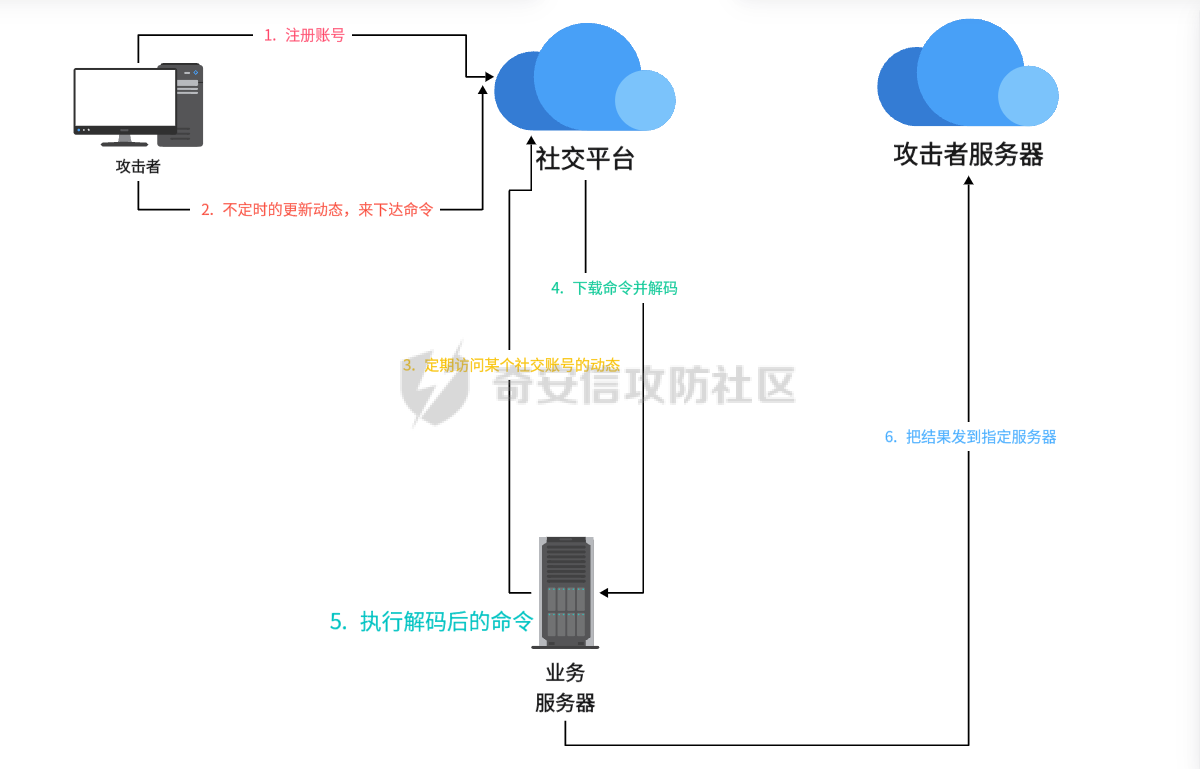

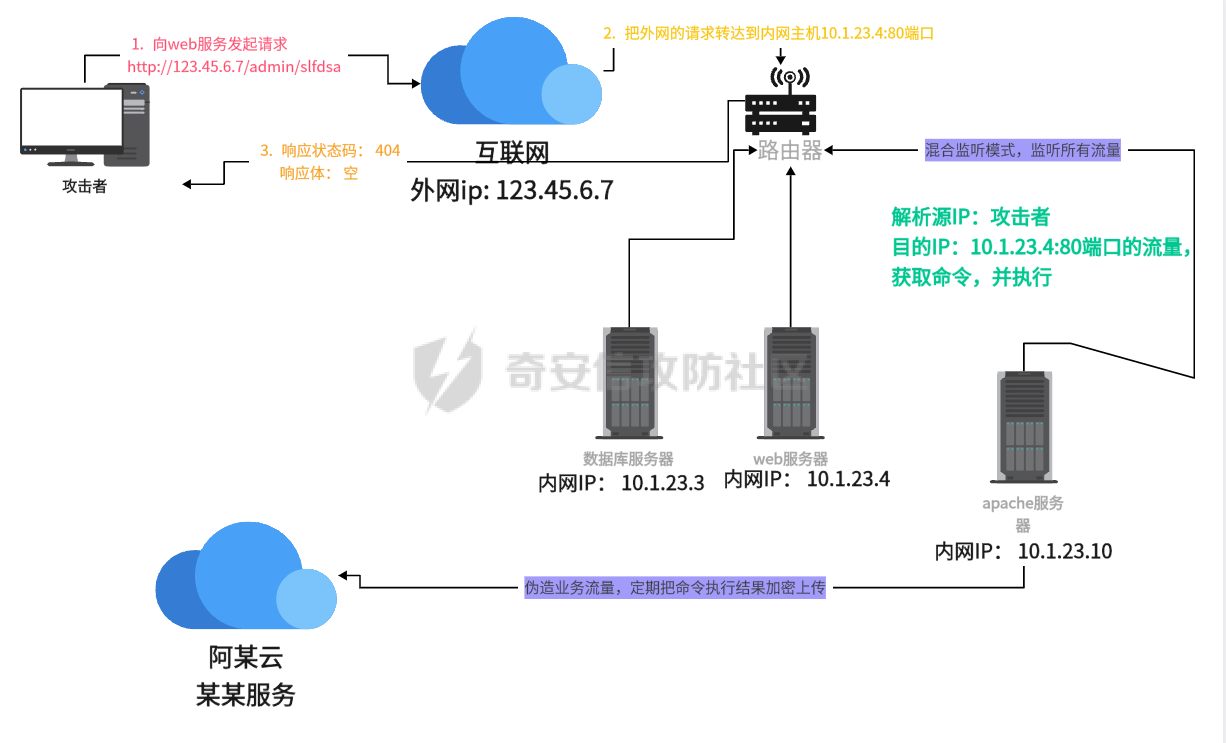

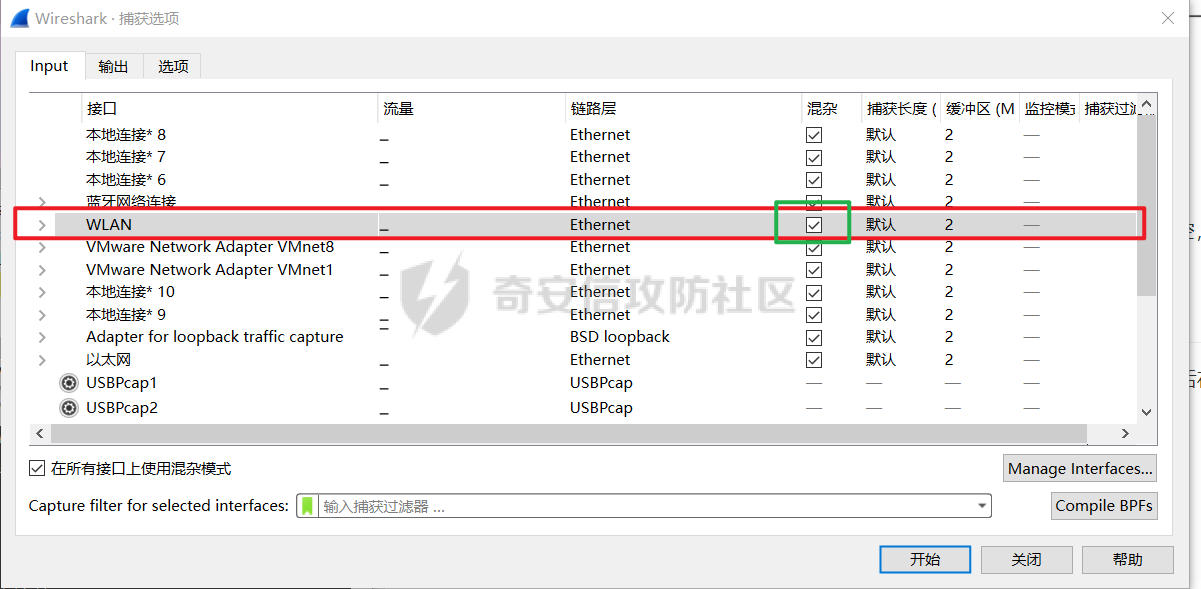

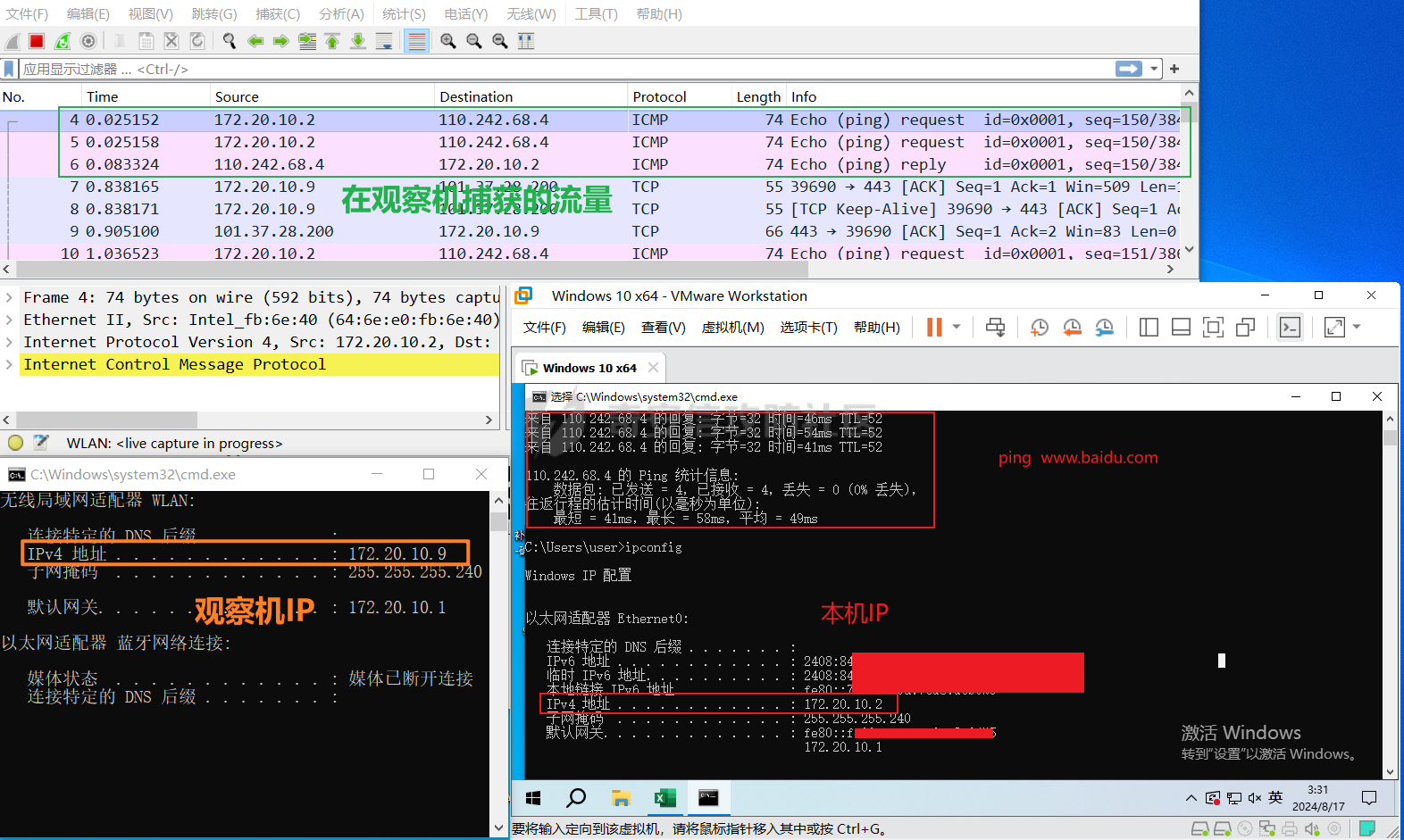

*转载自: <https://mp.weixin.qq.com/s/j2ROIyBkKAOb5UG4qksHXw>* 描述 -- 做过防守的应该都知道监控怎么看,也都有一套自己的方法。不知道你们是不是,反正之前的我,看到外网IP发起的请求,如果响应头和响应体都为空,那么可以认为这是一个探测请求,没有成功,之后就把这条事件给忽略了。 正常情况下,如果想对服务端产生影响,两个机器需要有交互。需要攻击机和服务器有连接,有数据交换。出于这种前提,没有响应的事件,直接判定为未成功,不再进一步分析。 命令和控制如何更加隐蔽 ----------- ### 大家熟知的方法 基于前边的思考,如果想绕过监控者,达到命令和控制的目的,能不能找个第三方来中转攻击者的命令和控制? 之前有看到某某APT组织把推特、youtube、Github等等社交平台当作中专,来进行命令和控制。  ### 新的设想 那么,在内网中能不能设计出一套方法,让两台主机之间没有连接,还可以交换数据,达到命令控制的目的?还真想出来了一个这样的框架。 主要是利用网卡的混合监听模式。我们知道,你在网络中的一台主机上监听,可以捕获该网卡所在网段的所有主机之间的网络流量。 简单点说就是,在C主机上设置网卡监听,可以偷听到`A`主机和`B`主机说的悄悄话。  这种架构,可以完美的避开必须不需要连接的前提。可以说是非常隐蔽了。 **蓝队在监控设备上看到的流量:** 一条外网主机发起的http请求,响应404,响应体为空,响应头也没什么特别。甚至这条请求就不会出现在告警平台上。 可行性探索 ----- 其实验证可行性也很简单,只需要把两个主机连接到同一个路由器或者交换机上,然后在其中一台上边打开`Wireshark`应用,开启混杂监听模式  结果如下:  这里只是用ICMP协议做演示,其他协议也都一样。 防守方如何应对 ------- 俗话说知攻知防,那么蓝队该如何应对哪? 可以定期查看一些莫名奇妙的请求,遇到莫名其妙的请求后,确实是不是业务,深入分析。

发表于 2024-09-19 10:11:35

阅读 ( 6091 )

分类:

内网渗透

0 推荐

收藏

1 条评论

la0gke

9 篇文章

×

温馨提示

您当前没有「奇安信攻防社区」的账号,注册后可获取更多的使用权限。

×

温馨提示

您当前没有「奇安信攻防社区」的账号,注册后可获取更多的使用权限。

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!