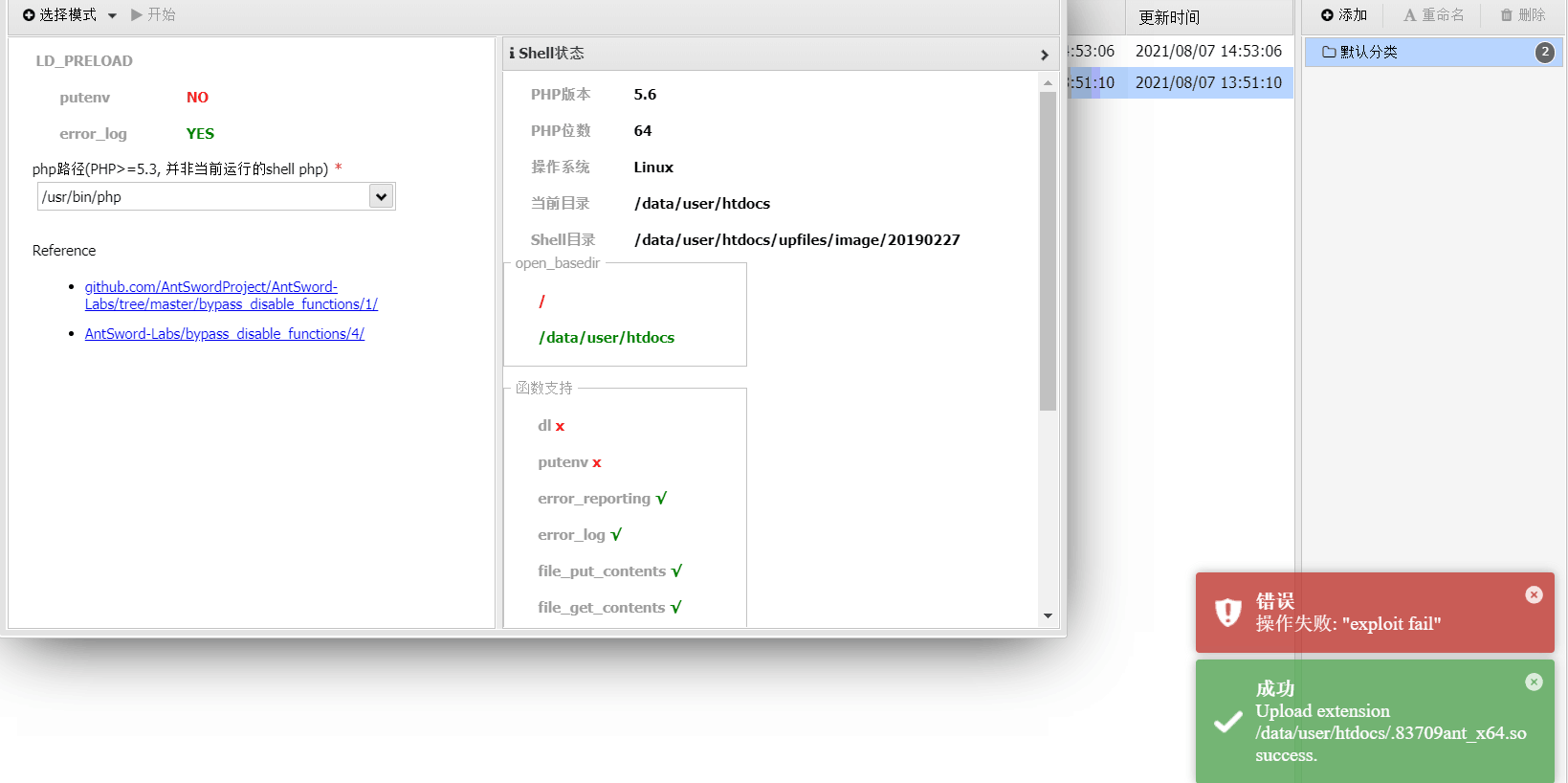

该方法需要通过putenv将环境变量LD_PRELOAD指向恶意so文件,根据图里可以看到putenv被禁掉,除非能找到另一种方法能设定环境变量,但目前来说也只有putenv这一种了,所以这种方法是无了。

disable_functions绕过问题

师傅们,我想问一下,PHP是5.6.40,然后蚁剑中的绕过插件都没法,就是这样:

这种情况的时候是不是就无了啊?

- 分类:渗透测试

2 个回答

其实也可以去尝试其他方式绕过,比如利用环境变量LD_PRELOAD绕过mail,imap_mail,error_log,mb_send_mail,

mail前提条件必须Linux环境putenv()、mail()可用。

大概利用步骤:1#下载bypass_disablefunc.php和bypass_disablefunc_x64.so,并上传到目标服务器

2#执行命令

bypass_disablefunc.php?cmd=pwd&outpath=/tmp/xx&sopath=/var/www/bypass_disablefunc_x64.so

cmd: 执行的命令outpath: 读写权限目录sopath: so文件的绝对路径

(仅供参考,网上方法应该很多,大佬勿喷,不足请指出谢谢)

- 1 关注

- 0 收藏,13839 浏览

- 匿名 提出于 2021-08-07 15:48